Nach Anschaffung eines neuen PCs mit UEFI/SecureBoot/TPM-2.0 fähigem Mainboard (Fujitsu D3410-B) wollte ich Windows 10 eigentlich nicht mehr mit klassichem BIOS (bzw. bei UEFI Boards “CSM” = “Compatibility Support Module” genannt) installieren, sondern das CSM deaktivieren, UEFI-Boot nutzen und darüber hinaus auch SecureBoot und TrustedBoot sowie BitLocker mit TPM aktivieren.

Installiert habe ich das Gerät schließlich aus Unwissenheit zwei mal 🙁

Beim Versuch Nummer #1 kam nur eine klassische MBR (Master Boot Record) Installation zustande, Windows hat die Harddisk nicht mit GPT (GUID Partition Table) initialisiert, sondern für herkömmliches BIOS (bzw. UEFI-CSM) eingerichtet. Der Grund ist, dass ich von einem “klassischen” (also regulär mit MBR initialisierten) USB Stick gebootet hatte, um Windows 10 zu installieren. Damit Windows 10 die Harddisk jedoch im Rahmen der Installation für UEFI/SecureBoot mit GPT initialisiert, muss die Windows-Installation bereits von einem mit GPT initialisierten USB-Stick gebootet werden!

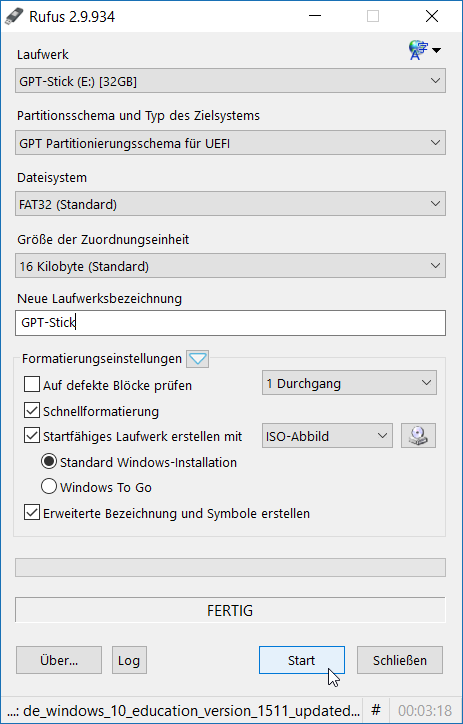

Freilich kann das Erzeugen des hierfür benötigten Installations-USB-Stick auch “von Hand” mittels DiskPart erfolgen (Konvertieren in einen GPT-Datenträger hierbei nicht vergessen!), wesentlich komfortabel geht es aber mittels des kostenfreien Tools Rufus.

Der UEFI-bootfähige Stick muss mit GPT (GUID Partition Table) statt herkömmlichem MBR (Master Boot Record) partitioniert werden. Achtung: Wenn man in Rufus das ISO-Image zum Startfähig machen des Sticks auswählt, wird das zuvor gewählte Partitionsschema wieder auf MBR abgeändert. Daher folgende Reihenfolge beim Klicken einhalten (siehe Screenshot darunter):

- Haken [X] bei Startfähiges Laufwerk erstellen setzen

- Als ISO Abbild das Windows 10 ISO-Image auswählen

- Jetzt erst als Schritt #3 das Partitions-Schema “GPT” wählen!

- Dateisystem FAT32 (Standard) wählen

- Die standardmäßig vorgeschlagene Größe der Zuordnungseinheit (abhängig von der Stick-Größe) beibehalten

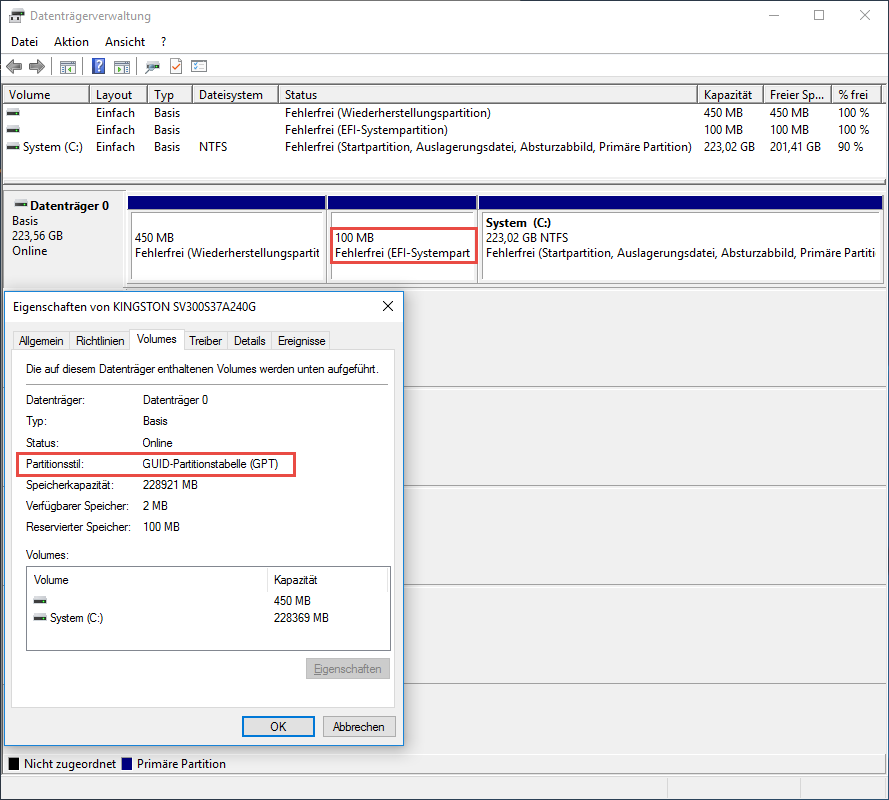

Nach durchgeführter Installation muss sich das System-Laufwerk wie folgt präsentieren:

- Partitionsstil: GUID-Partitionstabelle (GPT)

- EFI-Systempartition

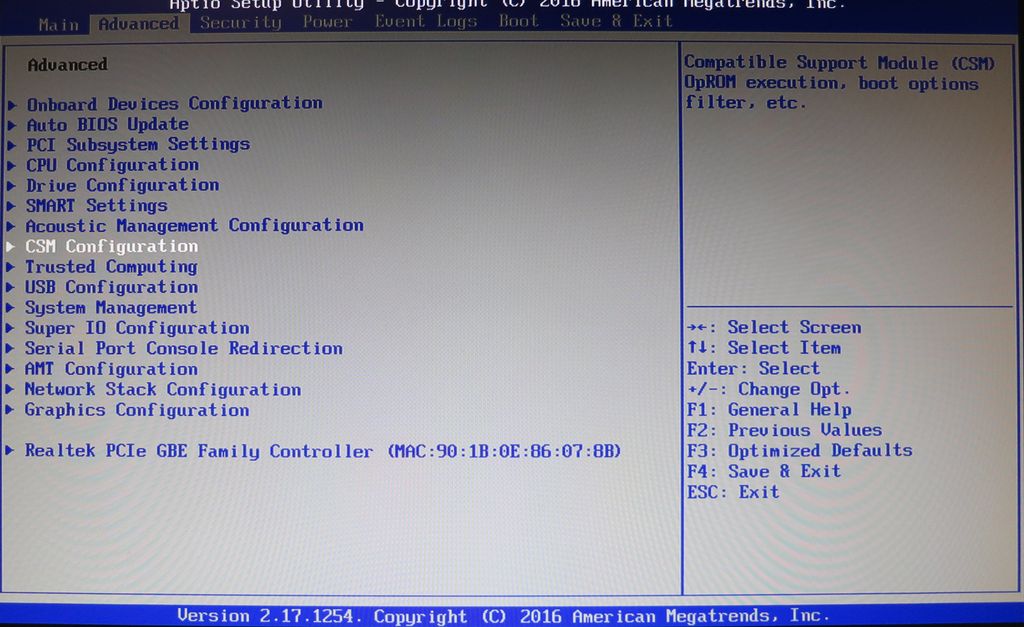

Das Aktivieren von SecureBoot im UEFI-Bios meines Mainboards (Fujitsu D3410-B) erfolgte durch:

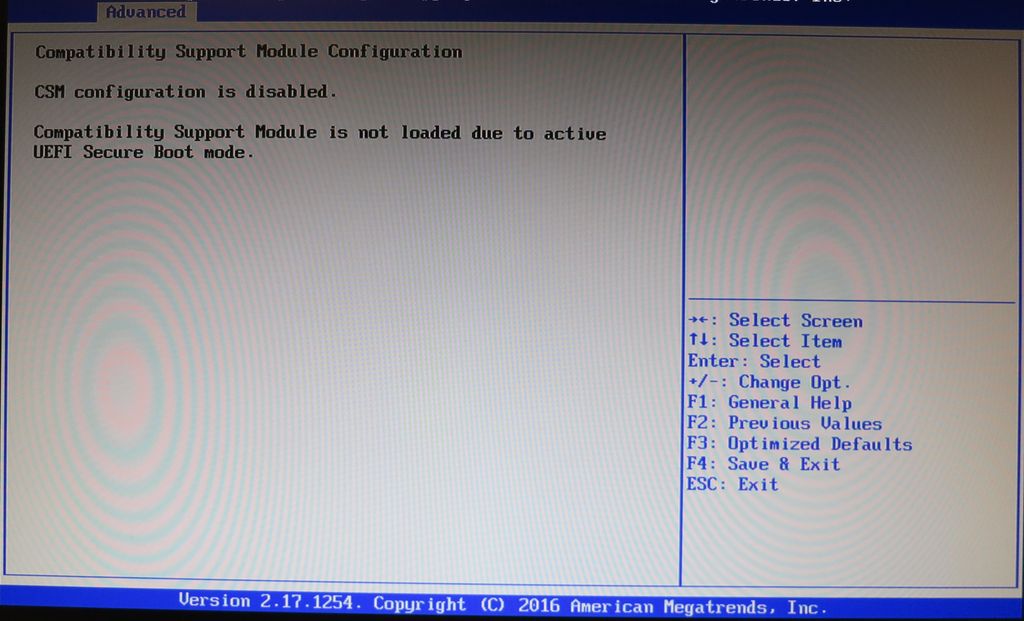

1. Deaktivieren des Compatibility Support Modules (CSM)

Advanced -> CSM Configuration -> … das CSM deaktivieren

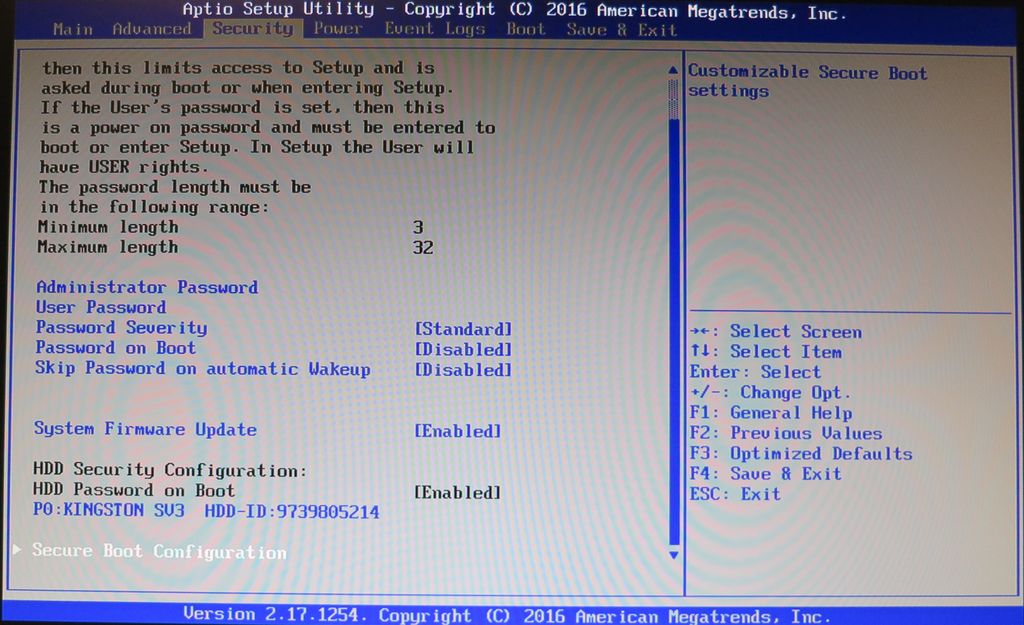

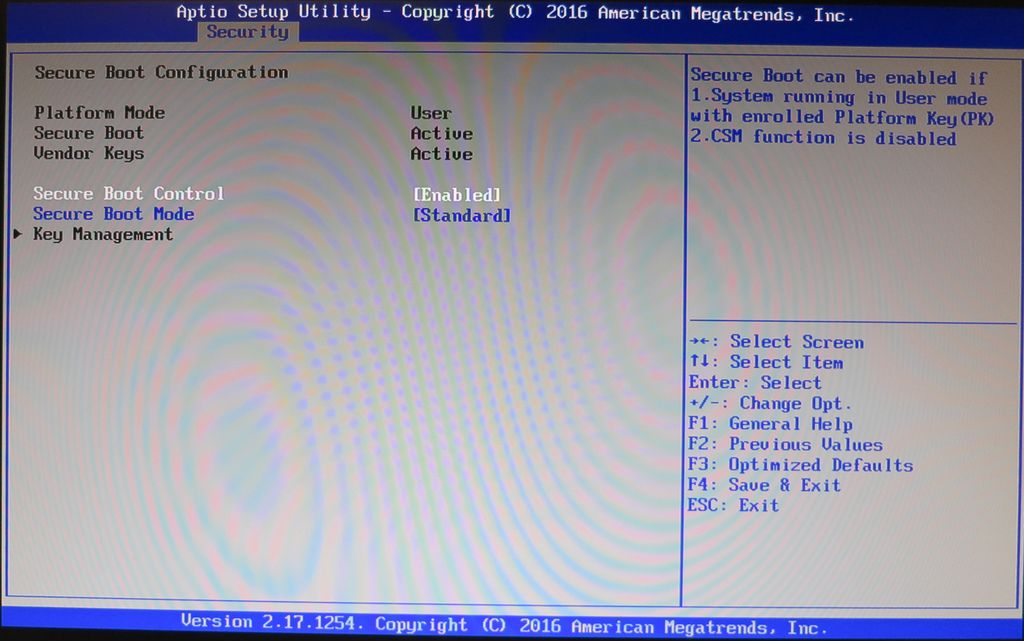

2. Aktivieren von Secure Boot

Security -> Secure Boot Configuration -> Secure Boot Control: Enabled

Das UEFI/SecureBoot Device wird wie folgt dargestellt:

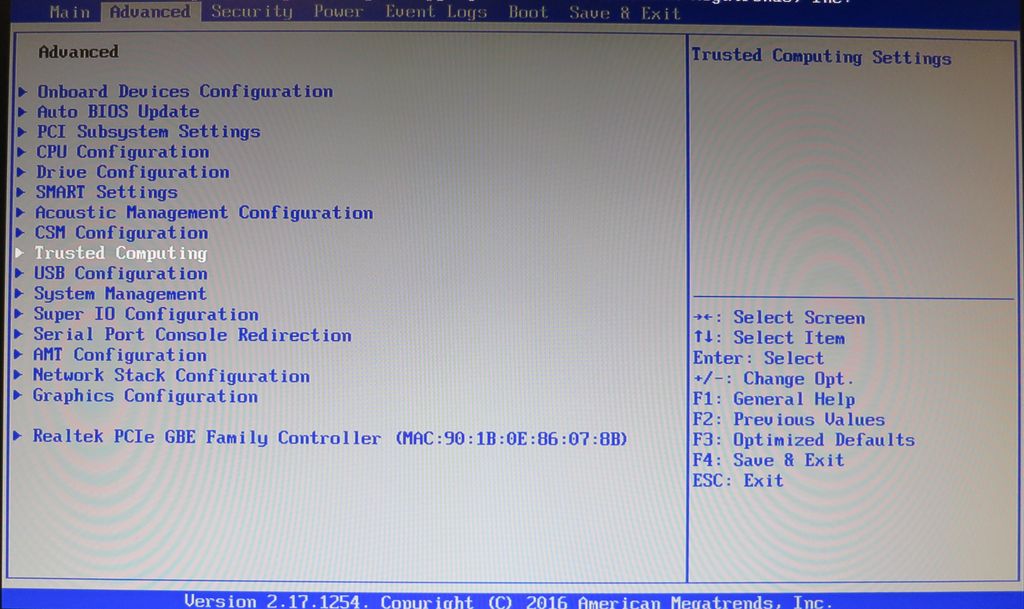

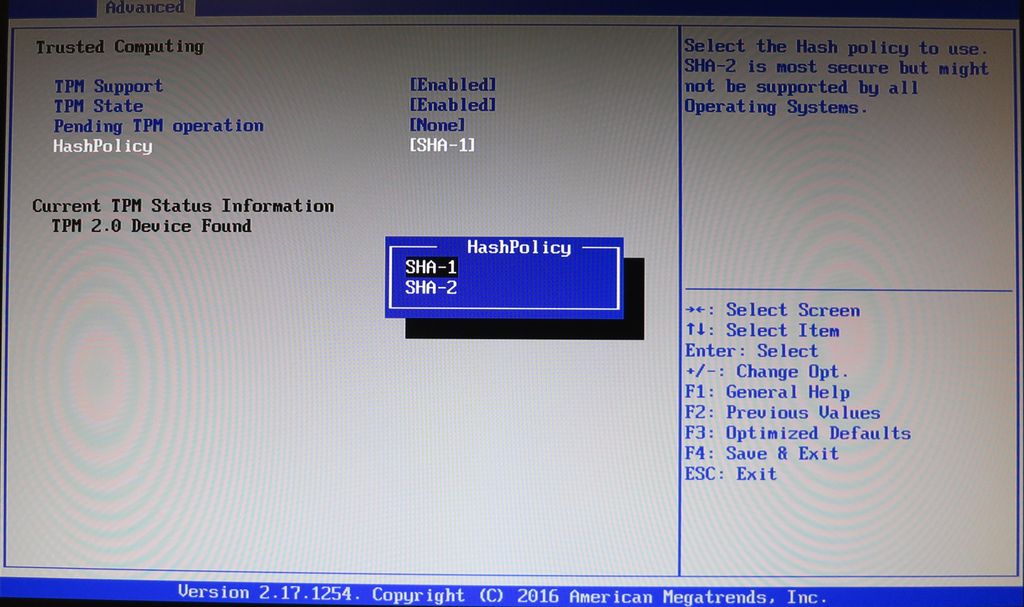

3. Konfiguration des TPM

Advanced -> Trusted Computing -> …

Windows 10 BitLocker lässt sich aktuell (Stand Windows 10 v1511 per Juni 2016) noch nicht mit SHA-2 HashPolicy aktivieren, daher Auswahl von SHA-1 als HashPolicy in der TPM-Konfiguration.

Unter Windows wird das TPM 2.0 Modul im Geräte-Manager wie folgt dargestellt:

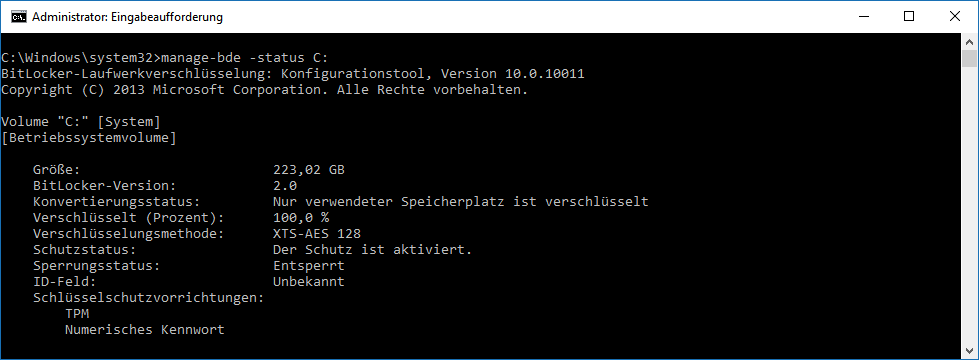

In einer mit Administrator-Rechten gestarteten Shell lässt sich der BitLocker-Status prüfen:

manage-bde -status c:

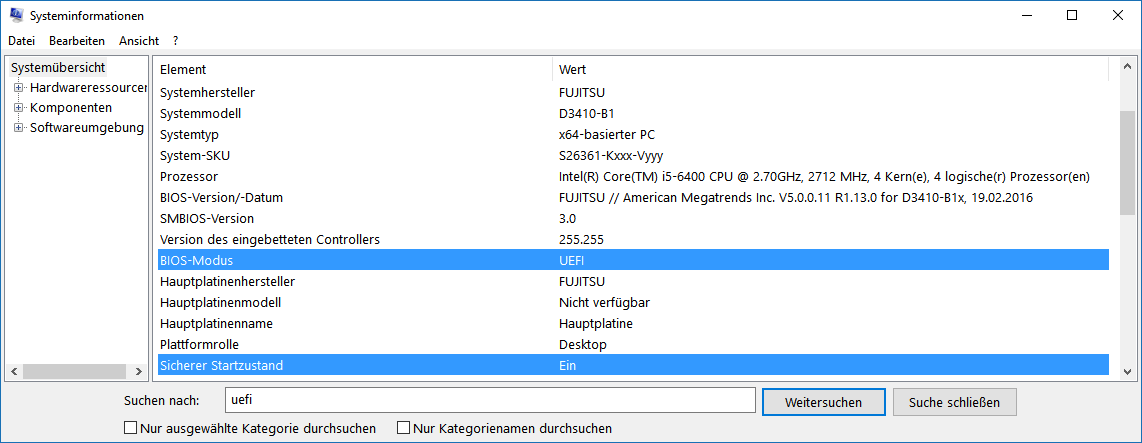

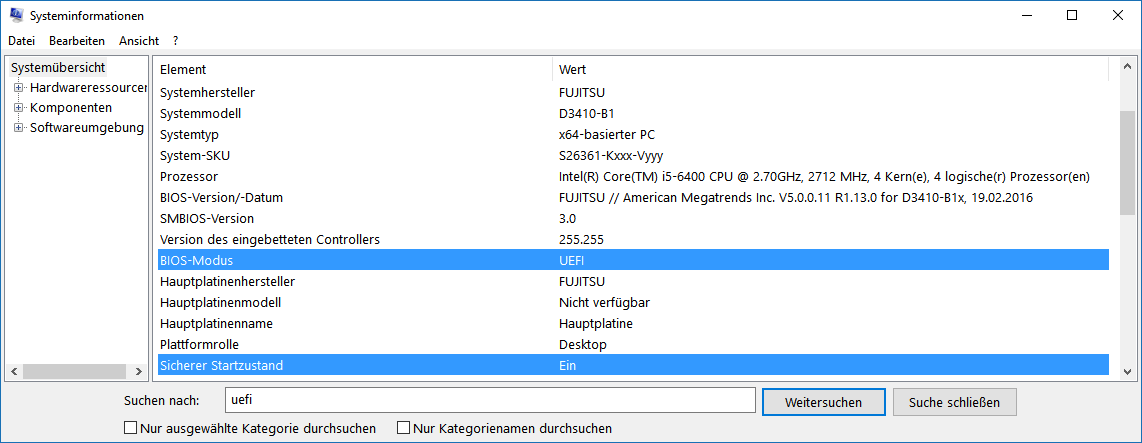

In den von Windows bereitgestellten Systeminformationen wird SecureBoot wie folgt ausgewiesen: