Mit Windows 10 v1709 hat Microsoft der Defender-Plattform zusätzliche, interessante Features spendiert, die nun mit Win10-Release 1803 um weitere Möglichkeiten ergänzt wurden.

So lassen sich zum Beispiel folgende Regeln aktivieren, welche das Risiko einer Malware-Infektion in einigen Szenarien deutlich reduzieren können:

- Block executable content from email client and webmail

- Block Office applications from creating child processes

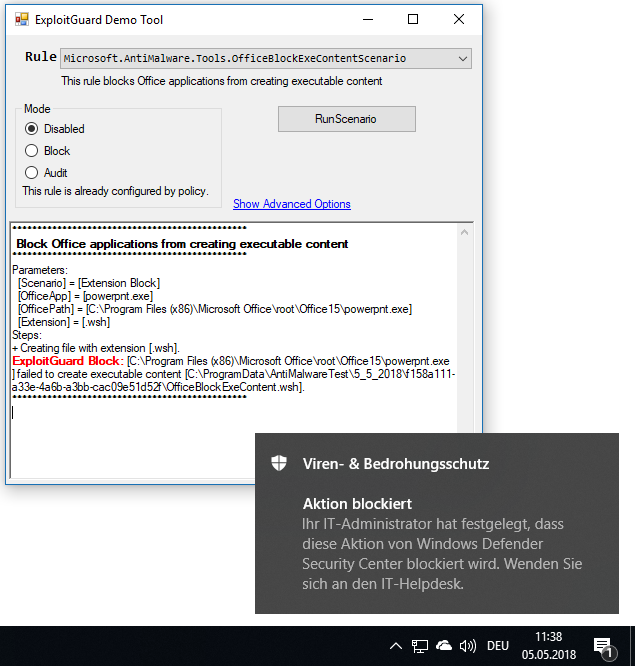

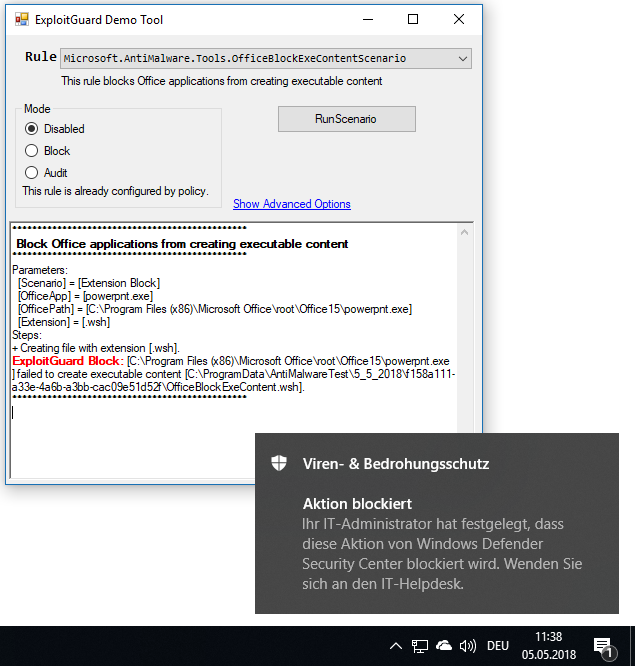

- Block Office applications from creating executable content

- Block Office applications from injecting code into other processes

- Block JavaScript or VBScript from launching downloaded executable content

- Block execution of potentially obfuscated scripts

- Block Win32 API calls from Office macro

- Block executable files from running unless they meet a prevalence, age, or trusted list criteria

- Use advanced protection against ransomware

- Block credential stealing from the Windows local security authority subsystem (lsass.exe)

- Block process creations originating from PSExec and WMI commands

- Block untrusted and unsigned processes that run from USB

Um sich einzulesen, startet man am besten mit der Dokumentation zur Attack Surface Reduction. Hier werden die zur Verfügung stehenden Regeln vorgestellt und erklärt. Anschließend widmet man sich dem Thema der Aktivierung der Regeln, hier sind unter anderem GroupPolicies oder PowerShell die Mittel der Wahl (ein Anwender-GUI existiert hierzu derzeit nicht).

Ein Sample-Script um einige (aus meiner Sicht recht sinnvolle) Attack-Surface-Reduction Regeln zu aktivieren habe ich in meinem GitHub Repo bereitgestellt: Enable-ExploitGuard-AttackSurfaceReduction.ps1

Einige der Regeln können außerdem mit Ausnahmen versehen werden. Dies ist beispielsweise nötig, um einzelne Anwendungsfälle die ein auffälliges/geblocktes Szenario zeigen dennoch zuzulassen – erläutert wird dies im Customizing Teil der Dokumentation.

Um das „Look and Feel“ einer solchen Blockierung kennenzulernen bzw. zu prüfen, kann man sich mit Hilfe einer Demo-Applikation im Exploit Guard Evaluation Package hiervon einen Eindruck verschaffen.