DomainKeys ist ein Identifikationsprotokoll zur Sicherstellung der Authentizität von E-Mail-Absendern. Das Paket dk-filter wird für Debian 6 nicht (mehr) gepflegt, der Nachfolger DomainKeys Identified Mail (DKIM) steht jedoch in Form des Paketes dkim-filter zur Verfügung.

Anleitungen zum Einsatz von dkim-filter unter Debian 6 findet man zuhauf. Nachfolgend jedoch ein paar Notizen, zumal ich diese Lösungen durch etwas Tüftelei herausfinden musste, und Tante Google dabei nicht sonderlich behilflich war.

Um sich allgemein mit DKIM vertraut zu machen, kann der auf heise.de publizierte Artikel „E-Mails signieren mit DKIM“ empfohlen werden.

Die grundsätzliche Vorgangsweise kann dem Debian Tutorial „Setup DomainKeys Identified Mail“ entnommen werden.

Bei der Erzeugung des Schlüssels sollte ein mindestens 1024bit RSA-Schlüssel verwendet werden, um nicht in die auf heise.de neulich publizierte Schwachstelle zu tappen. Domains/Server die besonders im Rampenlicht stehen sollten sich eventuell sogar einen 2048bit RSA-Schlüssel leisten.

Folgt man dem Debian Tutorial, so kämpft man anschließend mit zwei Problemen.

1. Die mail.log zeigt Einträge der Form

postfix/smtpd[23299]: warning: connect to Milter service inet:localhost:8891: Connection refused

Die Ursache des Problems liegt darin, dass Postfix auf meinem Server DualStack IPv4/IPv6 konfiguriert ist, und der Zugriff auf „localhost“ zuerst mit IPv6 versucht wird. Die Lösung dieses Problems liegt ganz simpel darin, die Postfix Konfigurationsdatei main.cf anstatt auf localhost auf 127.0.0.1 verweisen zu lassen.

milter_default_action = accept milter_protocol = 2 smtpd_milters = inet:127.0.0.1:8891 non_smtpd_milters = inet:127.0.0.1:8891

2. Problem: die DKIM-Signatur wird nicht nur ein mal, sondern doppelt in den Mail-Header eingefügt. Dies resultiert daraus, dass die Mails nach Prüfung durch AMAVIS erneut Postfix durchlaufen. Abhilfe ist hier die Ergänzung von no_milters in der master.cf:

127.0.0.1:10025 inet n - n - - smtpd # .... diverse Optionen entfernt, da für dieses Anleitung irrelevant ... -o receive_override_options=no_header_body_checks,no_unknown_recipient_checks,no_milters

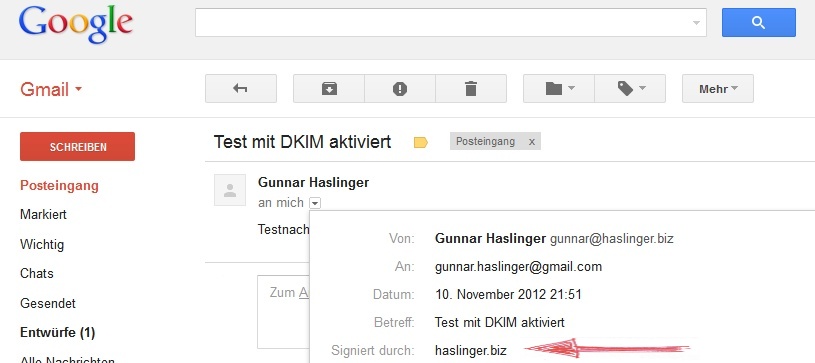

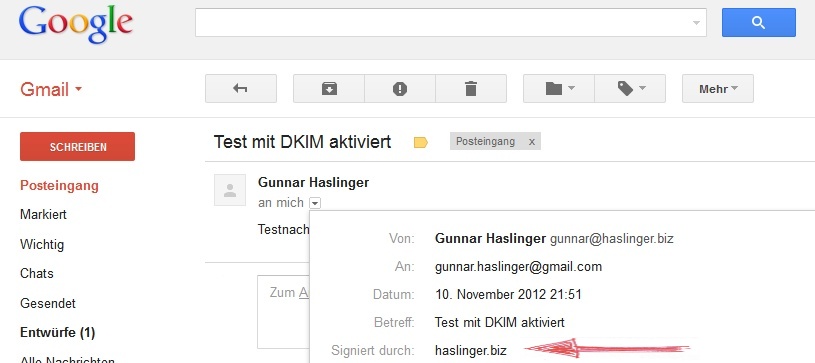

Die DKIM Signatur wird von diversen prominenten (Free-)Mailern geprüft, z.B. GoogleMail (Siehe Abbildung).