Microsoft hat mit dem Juni 2025 Patch-Tuesday Update KB5060533 für Windows 10 offenkundig wieder einmal neue Secure Boot DBX (Forbidden Signature Database) Updates verteilt. Diese werden einen Boot nachdem das Windows-Update vollständig installiert wurde dann beim nächsten darauffolgenden Reboot ins UEFI geladen und aktiv. Also nicht gleich am Windows-Update-Abend, sondern quasi 1-2 Tage (1-2 weitere Boots) danach.

Dieses DBX-Update hat meinen PC mit Fujitsu D3410-B Mainboard de-fakto gebricked. Mit gebrickt meine ich: Nach dem Einschalten erscheint noch das „Fujitsu“ UEFI-Logo, dieses hängt dann jedoch ohne jegliche Reaktion, kein SSD-Zugriff mehr (erkennbar an der LED welche dunkel bleibt), keinerlei Versuch zu booten, keine Möglichkeit von USB-Stick zu booten, nichts. Auch keine Möglichkeit noch ins BIOS (z.B. mit F2) einzusteigen – reagiert nicht mehr. Die Tastatur ist ebenfalls eingefroren, Num-Lock Key leuchtet und reagiert nicht mehr.

Warum weiß ich (jetzt nachdem mein PC wieder läuft), dass ein DBX-Update stattgefunden hat? Das findet man im System-Eventlog wie folgt: Filtern auf Quelle „TPM-WMI“, Event-ID +1034:

Tja, also Pech gehabt, PC gebricked – was tun?

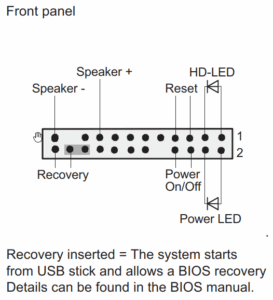

Fujitsu hat eine Firmware BIOS/UEFI Recovery Möglichkeit vorgesehen, die ganz ohne Betriebssystem bzw. Bootmedium auskommt. Um dieses Recovery zu aktivieren muss man erst mal den hierfür nötigen Jumper suchen und finden:

Achtung, die Abbildung ist verkehrt herum. Wenn man das Mainboard vor sich liegen hat so ist die Mainboard-Kante nicht unten, sondern oben. Die Identifikation gelingt über den 4-poligen Speaker-Anschluss, darüber ist ein Recovery-Jumper der in der „Normal-Position“ wie grau angedeutet auf dem zweiten+dritten Pin angebracht ist. Diesen muss man auf den ersten+zweiten PIN versetzen, so wie das die Skizze mit dem Schriftzug „Recovery“ darstellt. Hier ein Foto auf dem ich die Position des Jumpers eingezeichnet habe:

Einen USB-Stick mit den BIOS-Files darauf an eine der direkt auf der Rückseite des Mainboards befindlichen, schwarzen USB-2.0-Buchsen anschließen (keine Front-USB-Ports, blaue USB 3.0 Ports oder USB-Hubs nutzen!) und im Recovery-Modus das Gerät nun einschalten. Es wird nach einigen Sekunden ein Piepton ausgegeben, und wenn die Files am USB-Stick gefunden werden gibt es dann auch noch „Fortschritts-Töne“ die einem mitteilen, dass sich noch was tut. Der Bildschirm bleibt hierbei die ganze Zeit über dunkel! Der Vorgang dauert gefühlt 2-3 Minuten. Wenn das Gerät fertig ist startet es neu, und – Hurra – ein BIOS-Screen der einem die Anweisung gibt nun auszuschalten, den Jumper wieder in Normalposition zu versetzen und den USB-Stick abzuziehen erscheint.

So, die spannende Frage ist noch, was muss auf dem USB-Stick drauf sein. Ich habe zu meinem Board leider keine Recovery-Anleitung gefunden. Einzig die oben abgebildete Skizze aus dem Handbuch, die einen zarten Hinweis auf das Vorhandensein des „Recovery“ Jumper gab (gänzlich ohne Erklärung im Handbuch) hat mich hoffen lassen, dass andere gefundene Anleitungen für andere Fujitsu Esprimo PCs möglicherweise ähnlich funktionieren. Jedenfalls habe ich schlussendlich folgende funktionierende Bestückung des USB-Sticks aus diversen Beschreibungen abgeleitet und positiv getestet:

- USB Stick (8GB) mit RUFUS FAT32 + FreeDos bootfähig formatieren

- Aus dem „Fsas_D3410B1xAdminpackageCompressedFlashFiles_V50011R1290_1232234.ZIP“ (das ich von https://support.ts.fujitsu.com/ heruntergeladen habe) folgende Files extrahieren und am USB-Stick ablegen:

- D3410-B1.rom

- D3410-B1.UPC

- D3410-B1.UPD

- DosFlash.BAT

- EfiFlash.exe

Ich vermute, dass der Stick für den Vorgang gar nicht FreeDos-bootfähig sein müsste, und ich vermute auch, dass die BAT und EXE-Datei nicht benötigt wird, aber in der oben skizzierten USB-Stick-Befüllung habe ich den Vorgang erfolgreich durchgeführt. Nachtrag vom 16.06.2025: Der Kommentar von Andreas vom 15.06.2025 unten bestätigt diesen Verdacht, er konnte den Flash-Vorgang allein mit der D34xxx.rom Datei am USB-Stick durchführen.

Bei anderen Mainboards heißen die Files geringfügig anders, z.B. beim Fujitsu D3441-S1x heißen die Files D3441-S1.rom + D3441-S1.UPC + D3441-S1.UPD … wenn man das AdminPackage für sein Board auf der Fujitsu-Website lokalisiert hat findet man die Files darin direkt im Wurzelverzeichnis + im DOS Verzeichnis.

Freilich muss man anschließend seinen Bitlocker-Recovery-Key zur Hand haben, um nach dieser Aktion wieder Windows 10 booten zu können … aber den hat man ja als geübter Admin ohnehin stets griffbereit.

Notiz an mich selbst: Der fertig vorbereitete USB-Stick ist (fürs nächste mal) im „Milka Naps Metall-Krimskrams-Kisterl“ verwahrt 😉

Updates zur Thematik und Reaktionen

Was wurde von Microsoft denn konkret verteilt?

Die Antwort findet sich in dieser Inhalts-Liste zum Cumulative Update KB5060533:

Windows 10 version 21H2 22H2 LCU x64-based

...

BioIso.exe,"10.0.19041.5794","03-Jun-2025","10:16","744,480"

dbupdate.bin,"Not versioned","03-Jun-2025","10:15","3"

dbxupdate.bin,"Not versioned","03-Jun-2025","10:15","24,005"

dbupdate2024.bin,"Not versioned","03-Jun-2025","10:15","4,832"

DBUpdateOROM2023.bin,"Not versioned","03-Jun-2025","10:15","4,840"

DBUpdate3P2023.bin,"Not versioned","03-Jun-2025","10:15","4,829"

DBXUpdate2024.bin,"Not versioned","03-Jun-2025","10:15","5,052"

KEKUpdateCombined.bin,"Not versioned","03-Jun-2025","10:15","716,120"

DBXUpdateSVN.bin,"Not versioned","03-Jun-2025","10:15","3,509"

SbatLevel.txt,"Not versioned","03-Jun-2025","10:15","45"

SbatLevel.cat,"Not versioned","03-Jun-2025","10:15","10,014"

...

Diese Files liegen am installierten System hier:

Verzeichnis von C:\Windows\System32\SecureBootUpdates

07.12.2019 11:09 3 dbupdate.bin

24.01.2024 12:17 4 832 dbupdate2024.bin

22.04.2025 19:56 4 829 DBUpdate3P2023.bin

22.04.2025 19:56 4 840 DBUpdateOROM2023.bin

10.06.2025 20:26 24 005 dbxupdate.bin <<< Aktualisiert!

10.04.2024 20:29 5 052 DBXUpdate2024.bin

14.01.2025 22:17 3 509 DBXUpdateSVN.bin

22.04.2025 19:56 716 120 KEKUpdateCombined.bin

15.08.2024 22:13 45 SbatLevel.txt

10.04.2025 20:28 70 474 SKUSiPolicy.P7b

10.04.2025 20:28 67 120 VbsSI_Audit.P7b

11 Datei(en), 900 829 Bytes

Die Historie des dbxupdate.bin Files kann man sich in diesem GitHub-Repo ansehen, mit dem Juni-Update ist das File von zuvor 8kByte auf 24kByte angewachsen. Das Überschreitet möglicherweise den Speicherplatz, den das Fujitsu-Bios hierfür vorgesehen hat. Man hatte vor einigen Jahren schlicht nie damit gerechnet, dass hier nicht nur ein paar dutzend sondern viele hundert Hashes und Zertifikate zu verzeichnen sein könnten.

Verhindern, dass Windows erneut SecureBoot DB/DBX Updates appliziert

Informationen seitens Microsoft findet man hierzu nur betreffend dem Aktivieren/Enforcen der DB-Updates, aber diese Informationen sind auch nützlich um die nötigen Stellschrauben zu finden, um das Update zu deaktivieren.

Da wären einerseits folgende zwei Registry-Keys:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot]

"AvailableUpdates"=dword:00000000

"SkipDeviceCheck"=dword:00000001

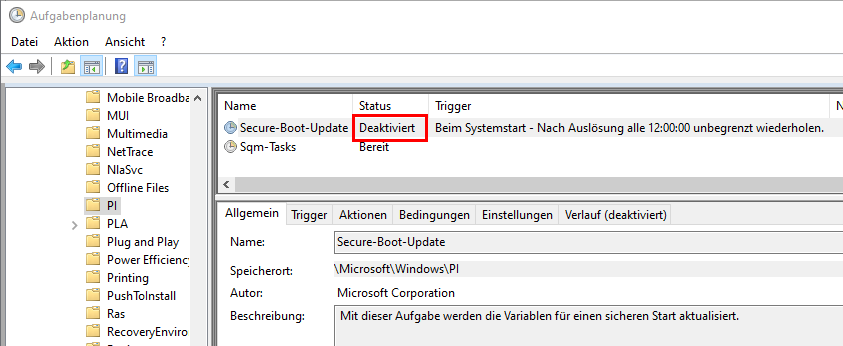

Zum zweiten ist da folgender Taskplaner-Job, der das Update bei jedem Systemstart prüft und durchführt:

Aufgabenplanung => Microsoft\Windows\PI => Secure-Boot-Update => diesen auf „Deaktiviert“ konfigurieren:

ACHTUNG: Dieser Tipp ist nach bestem Wissen und Gewissen verfasst. Was ich geprüft habe: Mein System versucht danach kein SecureBoot-Update mehr durchzuführen (System-Eventlog, Ereignisquelle TPM-WMI ausgewertet). ABER siehe Kommentar von Marco unten, bei ihm wurde das Update beim zweiten Boot nach dem Windows-Update dennoch durchgeführt, eventuell wird das Update also auch noch durch einen anderen Vorgang getriggert!

13.06.2025 – Zahlreiche Berichte über andere Fujitsu D34xx Mainboards & PCs

Mittlerweile findet man im Netz in zahlreichen Foren oder z.B. auf Reddit Rückmeldungen, dass auch viele andere Fujitsu-Geräte von diesem Problem betroffen sein dürften:

- Fujitsu Esprimo D756/E85+

- Fujitsu Esprimo P556

- Fujitsu Esprimo P956 Series, Fujitsu D3402 Mainboard

- Fujitsu Esprimo Q956 Series, Fujitsu D3413-A1, D3413-A13 Mainboard

- Fujitsu Esprimo Q556, Fujitsu D3403-A1x Mainboard

- Fujitsu Esprimo X956/T, Fujitsu D3444-A11 GS 1 Mainboard

- Fujitsu D3400-A1x Mainboard

- Fujitsu D3402-A11 Mainboard -> BIOS für Restore

- Fujitsu D3410-B1x Mainboard -> BIOS für Restore

- Fujitsu D3430-A1 Mainboard -> BIOS für Restore

- Fujitsu D3441-S1 Mainboard -> BIOS für Restore

- Fujitsu Celsius W550 (D3417-A21 Mainboard) -> BIOS für Restore

Download des BIOS ist entweder von der Fujitsu Website https://support.ts.fujitsu.com/ oder von der Kontron Website https://ftp.kontron.com/ (Benutzername ist „anonymous“, kein Passwort) meist auffindbar. Ergänzung 16.06.2025: Kontron ersucht diese URL für den Download zu nutzen, da deren FTP-Server derzeit überlastet ist.

Anmerkung: Unten in den Kommentaren kursieren Tipps, dass z.B. aus dem Zip D3417-A1x.R1.28.0.ZIP von Kontron durch Umbenennen der .rom Datei auf D3413-A13.rom auch für dieses Mainboard erfolgreich genutzt werden kann (ich kann hier nur zur Vorsicht raten, andererseits sind die Systeme ja ohnehin schon „tot“, viel verlieren kann man bei einem solchen Versuch also ohnehin nicht mehr). Weiters gibt es in den Kommentaren einen sehr interessanten Hinweis von Joachim, wie man das ROM von einer noch funktionierenden Maschine sichern kann!

14.06.2025 – Günter Born auf borncity.com zitiert / referenziert mich

Auch der bekannte IT-Blogger Günter Born hat sich dem Thema „gebrickte Fujitsu-Rechner“ nun in einem Blog-Beitrag auseinandergesetzt, seine Aussagen stützen sich weitgehend auf meinen (diesen) hier am 12.06.2025 bereits geposteten Blog-Beitrag. Eventuell folgen aber in dessen stark frequentiertem Blog noch interessante Kommentare anderer Betroffener, daher verlinke ich seinen Beitrag mal.

Spekulationen betreffend Schuldzuweisungen (Microsoft / Fujitsu)

In den Foren (vor allem borncity.com) lese ich nun vermehrt auch Spekulationen darüber, ob Microsoft denn „schadenersatzpflichtig“ sei, wenn es die Fujitsu-PCs mittels Windows-Updates zerstört. Es stellt sich also die Frage: Wer ist an dieser Misere schuld?

Streng genommen ist (möglicherweise) keiner der beiden Schuld. Weder hat Microsoft hier etwas fehlerhaftes fahrlässig verteilt (das DBX-File ist ja in Ordnung, es ist vermutlich nur zu groß). Noch hat Fujitsu bei seinem UEFI eine besonders „nicht dem Stand der damaligen Technik“ entsprechende Umsetzung vorgenommen.

Die UEFI-Spezifikation hat schlicht keine Angaben dazu gemacht, wie groß diese DBX Update Files werden dürften bzw. wie viele Einträge sie enthalten dürfen. Man hat wohl angenommen, dass ein solches Blacklisting eher die Ausnahme und für Einzelfälle relevant werden würde. Viele Jahre lang enthielt die Liste gar keine bzw. ein paar Dutzend Einträge. Erst in den letzten Jahren ist die Liste an angreifbaren und vormals aber gültig SecureBoot-signierten Bootloadern quasi „explosionsartig angewachsen“. Heute finden sich darauf hunderte Einträge (sowohl Hashes als auch Zertifikate).

Die Referenz UEFI-Implementierungen haben hier auch keine „Prüfung/Schutz“ beinhaltet. Die Hersteller hatten es also selbst in der Hand, wie viel Speicherplatz sie im UEFI hierfür vorsehen, und ob eine Prüfung ob die Grenzen des verfügbaren Speichers dabei nicht überschritten werden gesprengt werden. Wer z.B. „nur“ 32kB für SecureBoot-Keys/DB/DBX vorgesehen hat ist mittlerweile über dem Limit.

14.06.2025 15:45 – winfuture.com zitiert / referenziert mich

Auch winfuture.com hat das Thema nun aufgegriffen und zitiert / referenziert meinen Blog. Eventuell finden sich also auch dort im winfuture.com Beitrag demnächst noch sachdienliche weitere Leser-Kommentare.

17.06.2025 – weitere Medienberichterstattung

In den vergangenen Stunden sind scheinbar zahlreiche weitere mehr oder weniger prominente Medien mit Berichterstattung in Erscheinung getreten, wobei diese (nach kurzer Durchsicht) keinen inhaltlichen Mehrwert bieten, sondern nur meinen Blog-Post (auszugsweise und leider teils technisch nicht akkurat) zitieren, z.B. Giga.de, Golem.de, ComputerBild.de, IT-BoltWise.de, ResearchSnipers.com, WindowsForum.com, …

Besonders viele Zugriffe auf diesen Blog-Beitrag gibt es erstaunlicherweise aus Japan, dort dürfte eine große Zahl an X (ehem. Twitter) User über die Thematik diskutieren und hierher verlinken.

Die Liste der betroffenen Geräte habe ich basierend auf Rückmeldungen ergänzt.

Andere Hersteller wie Gigabyte und Wortman dürften ähnliche Probleme haben.

- Gigabyte: G5 KF5, G5 GE, G5 MF, G5 MF5, G5 KE, G5 KF, G6 KF 2024, …

- Wortmann AG TERRA PC-BUSINESS 5060 (Art. 1009582) mit Mainboard D3400-B22

- Wortmann Terra TERRA PC-BUSINESS 5060 mit Fujitsu Mainboard D3400-B1

- Links zu den ROMs für Wortmann PCs finden sich unten im Kommentar vom 30.06.2025

20.06.2025 Informationen von Fujitsu

Es sind nun endlich seitens Fujitsu Informationen und eine ZIP-Datei mit den offiziellen BIOS-Releases für das Recovery herausgegeben worden.

Die gute Nachricht: Es gibt nun von Fujitsu eine offizielle Anleitung, wie das Problem durch BIOS-Recovery gelöst werden kann. Diese Information unterscheidet sich von jener hier im Blog-Post allerdings kaum – war also bereits bekannt.

Fujitsu weist darauf hin, dass zukünftige Windows-Updates erneut zum Auftreten dieses Problems führen könnten/werden und rät als Abhilfe SecureBoot zu deaktivieren. Was freilich nur für jene Anwender ein tragbarer Weg ist, die nicht z.B. wegen der Nutzung von Bitlocker mit TPM auf SecureBoot angewiesen sind.

Ein ZIP-File für (angeblich) sämtliche betroffene Geräte/Mainboards wurde bereitgestellt, sodass man sich die Suche nach dem Recovery-BIOS-File nun in vielen Fällen spart.

ABER: Weder ist die Anleitung hinsichtlich der betroffenen Modelle vollständig, noch enthält das ZIP-File wirklich alle BIOS-ROM-Dateien aller betroffenen Geräte und Mainboards. Ich habe diese nur exemplarisch geprüft, mir fehlen hierbei allerdings Geräte, z.B. mein eigenes Mainboard D3410-B das ich hier im Blog-Post ausführlich beschreibe und behandle ist in der Anleitung und BIOS-Recovery-Sammlung von Fujitsu gar nicht enthalten, auch weitere dürften fehlen.

Das Informations-Dokument enthält nun auch eine Tabelle welche Geräte noch ein BIOS-Update das dieses Problem nachhaltig löst erhalten werden, und welche End-of-Life sind und nicht mehr von Fujitsu mit neuem BIOS Updates ausgestattet werden.

Hier die Informations-Dokumente von Fujitsu in deutscher und englischer Sprache:

- ServiceFacts_Desktop_UEFI_Recovery_nach_Windows_Update_DE.pdf

- ServiceFacts_Desktop_UEFI_Recovery_after_Windows_Update_EN.pdf

Hier das von Fujitsu bereitgestellte ZIP-File (65MB) mit Informationen und BIOS-ROM-Dateien:

https://docs.ts.fujitsu.com/dl.aspx?id=7429959b-83ed-42e2-8a78-bd7b58aeb7bc

Enthalten sind folgende ROM-Dateien:

D3400-A1.rom

D3401-A1.rom

D3402-A1.rom

D3403-A1.rom

D3403-B1.rom

D3413-A1.rom

D3417-A1.rom

D3417-A2.rom

D3420-C1.rom

D3420-D1.rom

D3427-A1.rom

D3430-A1.rom

D3431-A1.rom

D3432-A1.rom

D3433-J2.rom

D3444-A1.rom

01.07.2025 Ergänzte Informationen von Fujitsu

Das von Fujitsu bereitgestellte ZIP-File (nun 72MB) mit Informationen und BIOS-ROM-Dateien wurde erweitert:

https://docs.ts.fujitsu.com/dl.aspx?id=7429959b-83ed-42e2-8a78-bd7b58aeb7bc

Ergänzend hinzugekommen sind folgende ROM-Dateien für CELSIUS C740:

D3288-A1.rom

D3288-A2.rom

hallo,

kllappt leider nicht, wir haben jumper umgestellt – und kommen trotzdem nicht ins recovery.

auch ps2 maus/keyboard wurden getestet.

wie viele tausende pcs wurden gebrickt, werden wir am montag erfahren…

BG

AB++

Hallo zusammen,

bei mir hat es mehrere Fujitsu D956/e85+ erwischt.

Bei mir hatte folgende Vorgehensweise erfolg:

– Bootstick mit FTS_BootStick_100_1088425.EXE erzeugt

– die zum Board passenden Dateien auf den Stick kopiert

– alle SATA-Kabel entfernt

– Jumper auf „Recovery“ gesetzt

– CMOS Batterie entfernt (Recovery hat erst nach Entfernen der Batterie funktioniert)

– USB Stick in den obersten der vier übereinanderliegenden USB-Ports gesteckt

– Gerät eingeschaltet

Auch bei mir sind mindestens 3 PCs von Kunden nach dem Update gebrickt!

Hallo Gunnar,

danke für die Zusammenstellung. Habe ich es richtig verstanden, dass mit „AvailableUpdates“=dword:00000000 und der Deaktivierung des Tasks Secure-Boot-Update das kumulative Juni-Update eingespielt werden kann oder sind noch weitere Schritte notwendig? Wir haben einige Esprimos P556 und Q556 in Einsatz, haben die Updates jedoch noch nicht freigegeben.

Gruß,

Silesius

Ich habe nur ein Gerät privat, beruflich nutzen wir andere Marken. Es besteht ein gewisses Rest-Risiko, dass das Windows-Update den Registry-Key wieder setzt und den Taskplaner-Job reaktiviert. Ich würde daher nach der Update Installation noch vor dem Reboot, sowie beim zweiten Reboot danach jedenfalls den Taskplaner-Job nochmals prüfen.

Danke für deine Antwort. Ich habe mitbekommen, dass offensichtlich doch einige Q556 das Update schon installiert haben. Hat man vor dem „letzten“ Reboot noch eine Möglichkeit den Brick zu verhindern?

Wie gesagt, technisch gesehen spielt der Taskplaner-Job das DB/DBX-Update ein. Wann der zuletzt gelaufen ist lässt sich in der Aufgabenplanung in der Spalte „Letzte Laufzeit“ prüfen. Ob die neuen Files schon im Verzeichnis C:\Windows\System32\SecureBootUpdates liegen oder erst nach den Neustart dort hineinextrahiert werden lässt sich auch prüfen.

Ach ja – und natürlich lässt sich prüfen ob was gelaufen ist, indem man wie von mir oben gezeigt im Eventlog\System nach Quelle TPM-WMI filtert. Die Ereignis-ID #1034 ist jene, die das Einspielen protokolliert. Sobald das Update appliziert ist, wird das BIOS es beim nächsten Reboot (oder Boot) verarbeiten.

Hilft es ggf, im BIOS/UEFI das Firmwareupdate von Windows zu unterbinden? Ggf. mit Einstellung „Restriceded“?

Ich kenne keine Einstellung im BIOS/UEFI die das Update von SecureBoot DBX (Forbidden Signature Database) Updates unterbindet. Mit einem Firmware-Update hat das nichts zu tun, es wird hier keine neue Firmware installiert.

Wir setzen im Rahmen des allgemeinen Provisioning ein Paßwort auf das BIOS bzw. seine Einstellungen.

Letzte Woche kamen mehrere Leute auf mich zu, die einen Dialog bekamen, der nach einem „Supervisor Password“ fragte.

Möglicherweise hat das die gleiche Ursache. Dialog abbrechen hat keinem dieser Rechner geschadet.

Zumindest ist auch das Board D-3441-S1 betroffen unter Windows 11 betroffen.

Vor dem Update den Task zu disablen hilft nicht.

Vor dem Reboot zum Update war im Windowsordner noch immer die alte Datei drin, der Task disabled und der Registryeintrag auf 0.

Nach dem Reboot war die neue Datei im Ordner, der Task noch immer disabled und der Registryeintrag auf 0.

Dennoch blieb der Rechner ab dem nächsten Neustart hängen, ohne dass man ins BIOS einsteigen kann.

Da mein Mainboard aber auch vorher schon kein BIOS-Update hinbekam, wird es jetzt kritisch. Komischerweise Bootete der Rechner nie neu, wenn man im BIOS „Save and Restart“ sagte, sondern speicherte und schaltete sich ab. So schaltete er sich auch immer ab, wenn man von Windows oder Bootstick ein BIOS-Update durchführen wollte, statt das BIOS-Update durchzuführen. Hängt vermutlich miteinander zusammen.

Danke für die Rückmeldung, ich habe Deine Info oben im Artikel ergänzt.

Zumindest gibts für Dein Board D-3441-S1 das für den Recovery-Flash benötigte AdminPack, ich habe es oben mal in der Tabelle verlinkt. Müsste sich also damit recovern lassen.

Selbiges Problem bei Esprimo P956 – Mainboard D3402.

Hat mit dieser Anleitung wunderbar funktioniert. Die Fehlerbehebung hat – dank der ausführlichen Erklärung – keine 10 Minuten gedauert. Vielen Dank hierfür!

Hallo zusammen,

hat schon jemand einen Q556 mit D3403.A1 „wiederbelebt“?

Ich kann leider nirgends die benötigten BIOS-Files noch eine Dokumentation über die Jumperleiste finden.

Ich habe hier ca. 10 Q556 die die Grätsche gemacht haben.

Wäre super, wenn ich die wieder flott kriegen könnte.

Hier kannst du den Pfad auf dem Kontron-Server nachvollziehen:

https://learn.microsoft.com/it-it/answers/questions/2283219/problema-pc-fujitsu-esprimo-p556-e85-dopo-aggiorna?page=1

Für den Q556, bzw. das Board D3403.A1 gibt’s weder bei Fujitsu noch bei Kontron ein Bios zum runterladen. Auch für das Board gibt es keine Dokumentation.

Hab’s aber mit viel suchen und kombinieren hinbekommen.

Um an das ROM-File zu kommen hat mir diese Anleitung geholfen: https://askubuntu.com/questions/1538941/please-remove-the-installation-medium-then-dead

Die Anleitung hilft aber nur wenn man noch zu mindestens einem Rechner Zugang hat um in den Gerätemanager zu kommen und die HardwareID der Systemfirmware auszulesen, was bei mir zum Glück der Fall war. Für den Q556 mit dem D3403.A1 lautet diese: UEFI\RES_{def41966-5b56-4205-af27-333430334131}

Das ROM-File muss anscheinend exakt „D3403.A1.rom“ heißen damit es erkannt wird.

Auf dem Board gibt es eine PIN-Leiste mit sechs PINs. Der Jumper ist im Normalbetrieb auf 2-3 (von der Frontseite her gezählt). Für den Recovery-Vorgang muss er auf 1-2 gesetzt werden.

Für das Recovery habe ich wie oben beschrieben mit Rufus einen FreeDOS Boot-Stick generiert und das ROM-File darauf abgelegt.

Den habe ich an den rückseitigen, boardnäheren USB2-Port (schwarz) gesteckt und den Monitor angeschlossen, sonst nichts (auch keine Tastatur).

Dann den Jumper auf 1-2 gesetzt und das Netzkabel eingesteckt.

Nach einer weile piept es zweimal laut, danach ertönt dann eine ganze Zeit lang ein Geräusch das an das ticken einer Uhr erinnert.

Danach schaltet sich der PC kurz aus und geht wieder an.

Dann piept es wieder zweimal laut und ein paar Sekunden später erscheint dann auf dem Monitor eine Erfolgsmeldung mit den Anweisungen, abzuschalten, Stromkabel entfernen, Jumper zurücksetzen und USB-Stick entfernen.

Beim ersten Start dreht der Lüfter mal kurz hoch.

Danach liefen die Rechner (bis jetzt) wieder problemlos.

Danke Joachim für diesen äußerst interessanten Hinweis, ich habe diesen im Blog-Post erwähnt und zur besseren Auffindbarkeit verlinkt.

Hallo Joachim, hast du diese Version D3403-A1x.R1.33.0.UPD eingespielt? Bei uns ist noch kein Q556 gebrickt und ich würde das Bios in Windows flashen und dann das kumulative Update einspielen. Zwei von den Q556 haben wohl schon ins Bios geschrieben, wurden danach jedoch nicht mehr heruntergefahren. Kann man das Problem auch dort mit Flashen unter Windows beheben oder muss es zwingend über den USB-Stick passieren?

Ich habe einen der das 1.33 BIOS drauf hat und nach dem Reboot am 2ten Tag gebrickt war.

Meine Lösung (ohne Kenntnis dieses Artikels) habe ich direkt auf Joachims Post hier geschrieben.

Ich habe auch Q556/2 im Netz, die haben ein A1x-R1.35.0 BIOS drauf und waren nicht betroffen – laufen allerdings im Gegensatz zu dem Q556 ohne /2 mit W11..

Ja. Habe ich.

Ich habe den Artikel gerade erst gefunden und bisher gedacht es wäre ein lokales Problem gewesen.

Q556 hing morgens beim Einschalten im Boot – stand nur Fujitsu da.

Meine Lösung:

Aufmachen (Handbücher findet man im Internet), DVD Laufwerk und Festplatte weglassen, Lüfter rausklicken, Batterie ausbauen, 1 Minute warten, wieder zusammen bauen, Einschalten – bootet wieder.

Bei der Inspektion der BIOS Einstellungen viel auf, das TPM im deaktiviert war. Hatte nach dem Powerfail logischerweise die CMOS Daten verloren und ich hatte erst mal default Werte geladen und damit gebootet.

Nachdem ich dann TPM im BIOS wieder aktiviert hatte und neu gebootet habe hatte ich den Salat- wieder gebrickt genau wie vorher.

Also die gleiche Ein- und Ausbau-Prozedur noch mal. Danach lief er dann wieder und ich kam wieder ins BIOS. Habe dann die Finger vom TPM im BIOS gelassen.

D3400-A11 – selbes Problem. Leerer Stick mit dem *.rom reicht; bei Kontron unter Services ist ein Dokument dass den Recovery-Flash beschreibt.

Danke für den Hinweis, dass die ROM-Datei ausreicht. Ich habe diesen oben im Blog-Post ergänzt.

Bonjour et merci, seule cette solution a fonctionné, avec les autres fichiers sur la clé, cela ne fonctionnait pas.

Bonne journée, maintenant, je n’ai plus que 50 pc à flasher…

Hallo Andreas, ich suche die ROM Datei für das Mainboard D3400-A11 und finde diese auf der Download-Seite von Fujitsu nicht! Es gibt nur D3400-B1x und D3400-U1x. Wo hast Du die passende *.rom Datei für D3400-A11 gefunden? Oder kann man die D3400-B1.rom verwenden? Vielen Dank für die Hilfe.

Hallo Tobias,

Ich habe auch das D3400-A11 und konnte, wie von Gunnar oben empfohlen, auf der Kontron Website (https://ftp.kontron.com, Benutzername „anonymous“, kein Passwort) die Datei D3400-A1x.R1.29.0.ZIP finden, die auch dir rom Datei enthält.

Ich bin gemäß der Anleitung von Gunnar vorgegangen und es hat funktioniert.

Danke für den Artikel; bei mir hat es den Rechner entbrickt…

Weiß jemand ob das evtl. mit zukünftigen Updates von MS gefixt wird? Dann lass ich einfach das KB5060533 bzw. 06er Update aus. Oder gibts evtl. ein Fix von Fujitsu über Deskupdate / neues UEFI?

Ich hab hier sehr viele dieser Rechner – sind für den Austausch vorgemerkt, aber ich brauch noch bis Ende Jahr dafür und keine Updates bis Ende Jahr klingt auch nicht so toll…

Wie ist das mit Win11 Updates? Verursachen die auch die Probleme?

Ich weiß, nicht supportet auf der Hardware, aber geht hald trotzdem…

Übrigens, einen PC hats uns zerlegt in dem wir ein Ubuntu Live ISO gestartet haben.

Wenn meine These zutrifft, dass im Fujitsu-UEFI die Anzahl der DBX-Einträge bzw. der dafür benötigte Speicherbereich nicht ausreicht, dann gibt es von Microsoft hierfür keinen FIX. Die Behebung müsste Fujitsu mittels Aktualisierung des BIOS/UEFI bereitstellen, die betreffenden Modelle erhalten aber schon längere Zeit keine Firmware-Updates mehr, insofern ist hier nicht mit einer Behebung zu rechnen. Ich hoffe, dass meine im Blog-Post skizzierte Deaktivierung des TaskPlaner-Jobs betreffend SecureBoot-Update ausreicht, um nicht beim nächsten Update wieder betroffen zu sein. Und ich habe meinen Firmware-Recovery-USB-Stick nun griffbereit, falls ich doch mit einem zukünftigen Update wieder betroffen bin.

Alles klar, danke dir und auch für die tollen Tipps! – Roll ich mal sicherheitshalber zum Test auf 1-2 Rechner aus und teste das mal 🙂 LG

Die Deaktivierung des Scheduled Task scheint nicht persistent zu sein. Wir haben hier eine Teststellung mit frisch installiertem Windows 11 24H2 wo wir das Juni-Update mit deaktiviertem Task haben laufen lassen. Mit dem Update wurde dieser wieder aktiviert und direkt angetriggert. Nach dem nächsten Reboot war das Bios wieder gebrickt.

Ja, das kumulative Win11-Update 06’25 verursacht das gleiche Problem. Ein vorheriges Deaktivieren des Updateprozesses und setzen des Registryeintrages hilft nicht. Ist zwar hinterher auch deaktiviert, wird aber während des Updates durchgeführt.

Ich rechne eher damit, dass man bei weiteren Updates immer wieder mit diesem Problem rechnen muss.

Ein Deaktivieren von SecuredBoot soll wohl für Abhilfe sorgen. Kann ich nur bisher nicht selbst bestätigen, da ich hoffte, mit der o.g. Maßnahme sicher zu sein. Ich werde es beim nächsten Rechner mal probieren.

Hello, another option to avoid this horrid bug could be to simply de-activate SecureBoot in the BIOS, for this Fujitsu machines?

If this helps (I saw comments about this, but not tried myself) you would have to disable SecureBoot BEFORE the DBX-Update gets installed, otherwise it’s too late. And be aware you cannot use BitLocker with TPM if you disable SecureBoot – so if you use BitLocker with TPM you need to disable it.

Yes, I just have tested twenty D556 machines, disabled SecureBoot in the BIOS, just before the KB5060533 was installed (on Win10 22H2) ,and rebooted them a few times, none of them was bricked (look like that was just in time!). We don’t use Bitlocker at all.

And thank you for your article!

Thanks for this additional Information and testing out. I guess Windows does not apply DBX Updates when SecureBoot is turned off, as far as I remember the Powershell-WMI CmdLets for accessing those SecureBoot Variables and information are disabled without having SecureBoot enabled too.

Hallo,

irgendwie ist das Thema an mir vorbei gegangen.

Frage: Gilt das nur für die Desktop-PCs, oder auch für Notebooks, zum Beispiel Fujtsu Ceslsius H780 mit Intel Core i7-8750H, 2,20 GHz 6 Kerne , 12 logische CPUs

Wie kann ich bei dem Notebook rausfinden, welche Mainboard verbaut ist?

OS: Windows 11 Pro

Danke für die Beantwortung meiner Frage.

Mainboard findest du in den DMI Daten, am Besten mit dem Tool HWiNFO ermitteln.

Die von dir genannten CPUs sind Generation 8 Coffee Lake. Die oben genannten PCs und Mainboards sind Generation 6 SkyLake und teils Generation 7. Mir sind noch keine Meldungen über betroffene Generation 8 CPU basierte Geräte bekannt.

Okay, vielen Dank für die Rückmeldng.

Das heißt ich könnte Glück haben und ohne Probleme durchkommen. Ich betreue ein paar private Personen, welche sich refurbished Fujitsu Celsius H780 gekauft haben.

Bei diesen Rechnern habe ich das Windows Update erstmal bis 24.06.2025 ausgesetzt.

Gruss Edgar

Laut HWINFO64 handelt es sich bei einem der Rechner um Hauptplatinenmodell FUJITSU FJNBB5D.

Der Regitstry Key war bereits auf 0 gesetzt und in der Aufgabenplanung habe ich das Secure-Boot-Update deaktiviert.

Ich habe gestern zunächst eine Sicherung des Systemdatenträgers inkl. aller Partitionen erstellt.

Danach im BIOS / UEFI Secure Botte disabled.

Nach dem Neustart dann Windows Update durchgeführt. Den Rechner mehrmals neu gestartet. Und dann Secure Boot wieder Enabled.

Gottseidank ist bisher alles in Ordnung.

Hallo,

anscheinend sind nicht nur Fujitsu-Mainboards betroffen sondern möglicherweise auch eine Reihe anderer Geräte. Das Problem tritt in ähnlicher Weise auch bei meinem Gigabyte G5 auf. Im Grunde gleiches Update (nur auf Win 11) und auch hier tut sich nach dem Gigabyte Logo nichts mehr. Und Reddit nach zu urteilen bin ich damit nicht allein: https://www.reddit.com/r/gigabyte/comments/1ladf27/gigabyte_g5_kf5_stuck_on_startup_screen/

Ich vermute das BIOS kann auch hier mit den 24KB nicht umgehen, auch wenn das Mainboard ein gutes Stück aktueller sein sollte. Nur scheint es bei dem Fall keine einfache Lösung zu geben. Da Laptop gibt es (soweit ich weiß) keine Jumper zum Umstecken und BIOS gibt es bei Gigabyte soweit ich sehe nur zur Installation über Windows. Da ich da offensichtlich nicht mehr reinkomme wird das so nichts mit der Aktualisierung. Wenigstens kommt man hier noch ins BIOS, aber das bringt offenkundig nicht viel.

Danke, ich habe den Hinweis im Blog-Post ergänzt.

Hi, für die Dual Boot User (also VernünftigesOS (Unixoid) & Wintendo) hat MS einen schönen workaround implementiert:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\SBAT /v OptOut /d 1 /t REG_DWORD

Dann muss man sich aber fürdehin selbst um die Updates kümmern bzw. diese Konfiguration wieder zurücknehmen, wenn man soweit ist.

Gefunden u.a. hier: https://linuxsecurity.com/news/vendors-products/windows-update-fixes-linux-dual-boot-boot-issues

Vielleicht hilft es ja dem einen oder anderen Admin – Use at your Own Risk und YMMV,

Jan

Danke für Deinen Hinweis auf SBAT Updates für Linux SHIM Boot Loader.

Allerdings sind SBAT und DBX Updates technisch gesehen zwei verschiedene Mechanismen, ich denke daher nicht, dass diese hier genannte SBAT Update Sperre irgend etwas an DBX Updates ändert bzw. diese hier in meinem Blog-Post erläuterte Thematik adressiert.

PCs der Wortmann AG mit Mainboard D3400-B22 scheinen auch betroffen zu sein, z. B. TERRA PC-BUSINESS 5060 (Art. 1009582) – interessanterweise aber offenbar nur sporadisch. Wir haben etliche solche Systeme bei Kunden stehen und bislang „nur“ zwei Totalausfälle.

Danke, ich habe den Hinweis im Blog-Post ergänzt.

Die entsprechende Vergrößerung des Speicherplatzes im BIOS fand bereits vor *vielen* Jahren statt.

Jedes BIOS, das die Fixes für Spectre/Meltdown (entdeckt 2017) beinhaltet, „sollte“ hier keine Probleme mehr haben.

Unser Kontron Server ist durch die vielen Anonymous FTP Login Versuche überlastet.

Bitte stattdessen https://ftp.kontron.com/main.html?download&weblink=3cb83a90a99c51160d2aa1f1f34cc340&subfolder=Products/Motherboards verwenden.

Danke für die Info. Ich habe den bereitgestellten Link oben im Blog-Post soeben ergänzt.

Was das Thema Spectre/Meltdown Microcode Updates betrifft: Ursächlich besteht da kein Zusammenhang, ob die betreffenden Fujitsu Boards diese Updates im Wege neuer Firmware jemals erhalten haben ist mittlerweile auch nicht mehr sonderlich relevant, da Microsoft seit April 2018 die Intel Microcode Updates auch über Windows Updates bereitstellt. Mein betroffenen BIOS war jedenfalls das letzte von Fujitsu verfügbar gemachte aus dem Jahr 2020.

Ich habe bei einem kleinen Kunden alte Fujitsu Esprimo P9900 stehen, die noch gut laufen und funktionieren. Dankenswerterweise habe ich bevor Updates installiert wurden, diese Beiträge gesehen und habe die Updatefreigabe noch am Wochenende zurückgezogen. Auf einem alten NUC und auf dem HPE DL350 G10 lief alles problemlos.

Auf diesen PCs läuft überall Windows 10 1809 LTSC. Es ist auch Secure Boot und Credential Guard aktiviert. Kann ich jetzt bis zum Lebensende der PCs keine Updates mehr freigeben? So töricht sein und ausprobieren, ob diese auch betroffen sein werden, wollte ich nicht.

Schwierige Frage. Ich würde bevor ich es ausprobiere jedenfalls klären ob das betreffende Mainboard eine BIOS Recovery Funktion aufweist und mir die entsprechende ROM-Datei besorgen. Außerdem die Bitlocker-Recovery-Keys prüfen ob diese aktuell und griffbereit sind.

Mein Hinweis auf Specte/Meltdown diente nur zu *groben* Abgrenzung des Zeitbereichs, ab dem releaste BIOS Versionen mehr Platz reserviert haben.

Ich möchte meine Aussage korrigieren.

– Die durch Kontron nach der Übernahme bestimmter D34xx Boards erstellten BIOSe enthalten nur Point Patches für bestimmte Security Vulnerabilities, keinen kompletten Plattformupdate.

– Leider ist damit die als längerfristiger Fix nötige Vergrößerung des Datenbereichs noch *nicht* enthalten. – Somit dürfte die heilsame Wirkung eines vorbeugenden Updates oder einer Recovery auf der Neuinitialisierung dynamischer Datenbereiche beruhen. *Wie lange* dies hilft, können wir leider nicht vorhersagen.

– Es gibt Anzeichen, dass das *rechtzeitige* Ausschalten von Secure Boot (so dies die Betriebssystemumgebung erlaubt) auch hülfe.

Hätte mir von Kontron ein BIOS update für das D3446-Sx gewünscht, das den Fehler behebt. Das Board ist aus der „extended lifetime“ Serie und ist immer noch stabil im Einsatz. Wieviel Geld muesste den zusammenkommen, damit Kontron hier aktiv werden kann?

Bei mir war es ein Fujitsu Celsius W550 (D3417-A21 Mainboard)

Mit deinen Tipps läuft er wieder, Danke!

Hier noch der Link zum BIOS Download:

https://support.ts.fujitsu.com/IndexDownload.asp?SoftwareGuid=1BDE9EC5-0CFD-4800-BB8C-8D1FD27064D1

Buon pomeriggio io la stessa WS con la D3417-A21 ma niente da fare.

Buongiorno, ho avuto lo stesso problema con il D3417-A21 e ho flashato il BIOS stock Fujitsu V5.0.0.11 – R1.34.0 in modalità di ripristino

hi, anyone with a solution for fujitsu esprimo x956t

Turn off the PC and remove power cord. Hold the power button a few seconds. Connect power cord and start PC and press F2 immediately to enter BIOS setup. If you don’t see the BIOS setup retry procedure again.

In BIOS setup turn off TPM, save settings and restart.

If steps described before fail, remove bios battery and re-insert it again. Then proceed as described above by turning on power and press F2 …

This answer seems just a generic (maybe even AI generated) answer without a connection to this discussed issue. DBX Updates are not stored in CMOS and cannot be deleted or undone by resetting CMOS.

So just follow my posted guide to restore original Firmware.rom, that’s the only currently known working way to recover from this issue.

Ich habe einen Esprimo Q956 mit dem D3413‑A1 Mainboard. Da Fujitso und Kontron dafür nicht die passende zip zum download haben. Habe ich kurz bei ChatGPT nachgefragt und mir wurde empfohlen die ZIP vom D3417 zu downloaden und die .rom Datei entsprechend auf D3413-A1.rom umzubennen. Danach die Steps befolgt und zack funktioniert der Eimer wieder. Danke für den Work-a-round!

Hi Vaagar,

das klingt ja spitze! Ich habe genau das gleiche Problem…

Welche Datei hast du denn wo herunter geladen? Kannst du bitte den Link reinstellen?

Besten Dank!

Ja, kann ich bestätigen. Das Zip D3417-A1x.R1.28.0.ZIP von Kontron funktioniert nach Umbenennen der .rom auf Board D3413-A13.

Danke Vaagar

Vielen Dank Andreas.

Danke für die Rückmeldung, Hinweis oben im Beitrag ergänzt.

Kurze Rückmeldung nach der Durchführung mit Image D3417-A1x.R1.28.0.ZIP von Kontron beim Esprimo Q956 – das hat 2x super funktioniert.

Nochmals Danke.

Hallo, meinen Q956 Board D3413-A13 hat es auch getroffen. Finde aber leider nirgends das passende BIOS dazu. Weder bei Fujitsu noch bei Kontron. Hat vielleicht jemand eine Idee wo ich das „Admin Package“ sonst noch herunterladen könnte?

Ich habe einen Hinweis aus Rückmeldungen hier in den Kommentaren betreffend einer eventuell kompatiblen ROM-Datei aus einem anderen Modell von der Kontron-Website ergänzt.

Danke für die umfassende Recherche & Anleitung.

Auch betroffen: Modellreihe Esprimo D756/E85+

Danke für die Rückmeldung, ich ergänze den Hinweis.

Bei uns hats auch 18x Esprimo P756 erwischt, leider habe ich den Bogen mit dem Recovery noch nicht raus…. gibt´s da vielleicht eine Begrenzung wie gross der USB-Stick sein darf? oder kann das Board nur mit bestimmten Sticks?

Ein Größenlimit ergibt sich indirekt, da FAT32 formatierte USB-Sticks regulär auf 32GB begrenzt sind. Wie erläutert muss der Stick FAT32 formatiert sein und sich die ROM Datei mit dem zum Mainboard passenden Dateinamen direkt im Rootverzeichnis befinden. Wurde der Jumper bereits umgestellt, sodass sich das Board im Recovery Modus befindet, der Bildschirm schwarz bleibt und piept? Wenn nein passt die Jumper-Stellung noch nicht.

Hallo Gunnar, Danke, das 32Gb-Limit an sich ist mir auch bekannt. Ich habe aber schon gesehen, dass manche IoT-Geräte was gegen Sticks über 2GB haben – da habe ich nur im Moment keinen zu Hand 🙂 . Danke für den Hinweis dass der Bildschirm beim Recovery schwarz bleiben muss, dann stimmt wohl was mit dem Recovery-Jumper nicht, Ich bekomme immer das Boot-Logo angezeigt.

Mir scheint, dass genau das Problem auch bei ASUS Notebooks auftritt.

Ich habe hier ein VivoBook F512J und beim Start passiert nichts. Kein Bild, kein BIOS, nichts geht mehr, aber Power leuchtet und nach 40s auf Power schaltet sich der Laptop auch aus.

Kunde sagt, dass er nach einem WindowsUpdate neu gestartet hat.

Problem ist… Es gibt keinen BIOS Reset Schalter und auch keine BIOS Batterie auf dem Laptop.

Die Festplatte lässt sich auslesen, daher kann ich zumindest ein Backup anfertigen.

Kunde ist maximal angeschmiert durch Microsoft.

Wie soll man sowas dem Kunden klar machen?

Ich habe heute bei Fujitsu angerufen, um zu klären, ob unsere eingesetzten Modelle betroffen sind und welche Bios-Versionen notwendig sind. Sie wissen nahezu nix und haben lediglich gesagt, dass sich der japanische Level2-Support darum kümmert und sie können nicht sagen, wann es Ergebnisse gibt, echt ein Trauerspiel.

Kann jemand von euch bestätigen, ob folgende Bios-Versionen nicht gebrickt werden?

– P556 mit D3400-U1x Bios-Ver. R1.26.0

– Q556 mit D3403-A1x Bios-Ver. R1.33.0

Und weiß jemand, ob folgende Modellreihen auch gefährdet sind?

– P420 mit D3230-A1x Bios-Ver. R1.46.0

– P557 mit D3500-A1x Bios-Ver. R1.24.0

– Q556/2 mit D3403-U1x Bios-Ver. R1.19.0

Sie sind alle nicht Win11-fähig und ich gehe davon aus oder hoffe zumindest, dass neuere Reihen wie Q558, D558 sowie P5011 nicht betroffen sind.

Ich habe einen Q956 mit dem Mainboard D3413-A13 und habe erfolglos jegliche Variante, die von hier aus und via Google aufgeführt wird, probiert. Egal ob RUFUS, FTS bootable Drive oder nur die nackte ROM Datei auf dem Stick, verschiedene ROMs – alles half bisher nichts. Einzig neu habe ich hinbekommen, dass ich zwischen meinen letzten Versuchen den Strom getrennt habe, die POWER-ON-Taste ca. 20 Sekunden gedrückt gehalten habe und dann erneut gestartet – und wieder nix. Er macht dann das Muster zwei BEEPs, kurze Pause, vier BEEPS, das wiederholt er nach wenigen Sekunden erneut, dann kommen zwei BEEPs, längere Pause, dann wieder nur ein BEEP und dann das FUJISTU-Logo.

Kann mir bitte jemand helfen, der o. g. PC-Mainboard-Kombination erfolgreich reanimiert hat?

Noch kurz zu dem Thema Verhinderung des Bricks:

Soweit ich gesehen habe, wurde dies hier noch nicht aufgeführt. Kann es jemand bestätigen, dass es nicht zu einem Brick kommt, wenn Secure Boot vor dem Update ausgeschaltet wird? Habe im Netz Hinweise gefunden, dass bei ausgeschaltetem Secure Boot, die DBX-Daten nicht aktualisiert werden?!

Bringt natürlich auch auf der Security-Seite auch wieder Nachteile, aber zumindest läuft das Gerät noch.

Ja, dazu habe ich mehrere Rückmeldungen gelesen. Wenn SecureBoot gar nicht aktiv ist dürfte das DBX-Update nicht appliziert werden.

Somebody on the reddit thread said that for windows 11 the KB responsible for bricking is KB5060842

Yes, the mentioned DBX Update was deployed both with the Win10 and Win11 Updates 10th June 2025. But most of the affected devices are not officially supported by Windows 11.

Danke auch von mir für die umfassende Recherche & Anleitung.

In meinem Fall betroffen: Modellreihe Esprimo D956/E94+

Hatte den PC vor zwei Jahren gebraucht gekauft mit dem Gedanken „für daheim tut es der noch gut“. Bis gestern …

Die Kiste habe ich schon auseinander und die Steckerleiste gefunden.

Knopfzelle ist raus und wird bei der Gelegenheit gleich durch eine neue ersetzt.

Zu downloaden ist dann wohl das hier?

https://support.ts.fujitsu.com/IndexDownload.asp?SoftwareGuid=0D176CFA-32EE-41AE-A688-9AB06E0894EE

Update: funktioniert wieder.

Abweichend vom beschriebenen Vorgang war mein PC unangenehm still. Der BIOS Schirm kam erst, nachdem ich den Stecker wieder umgesteckt hatte. Nach F2 lief alles wie gewohnt, ich habe keinen Bitlocker-Recovery-Key benötigt. Der Registry-Key stand bereits auf 00000000.

this is madness.

we are leaving on purpose security backdoors open in order to re-activate 10 year old hardware.

i hope someone has analyzied provided bios files on backdoors.

please provide evidence for backdoors within BIOS: name a CVE or any „hack-in-the-wild“ you know about.

If you know any hack on legacy-BIOS / CSM Mode, I’d like to know about it.

thx!

If you would install a ROM File from an untrusted source there is no need for a „hack“. Those untrusted source could add its own SecureBoot DB Certificates and just can run any UEFI SHELL code without the need for a CVE/Hack/Vulnerability…

All provided links in my blog post directly link to the vendor’s (Fujitsu) Download Server.

Celsius W550n mit D3417-A21 hat genauso wie beschriebenen mit dem verlinkten ROM-File geklappt. Vielen Dank für die tolle Anleitung.

D3401-A1 Bios Files.:

https://limewire.com/d/GYfwe#ck6Ah9YELN

Hallo Gunnar, vielen herzlichen Dank für das Teilen all der Infos und der genauen Erklärung wie man den Rechner wieder zum Laufen bekommt. Ich habe einen Fujitsu Esprimo PH556 mit einem D3400 A11 Mainboard. Am 17.6. wurde das besagte Update durchgeführt und danach ließ sich der Computer nicht mehr starten (wie beschrieben erschien der „Fujitsu“ am Bildschirm und dann passierte nichts mehr. Die Num Leuchte war an und konnte nicht mehr deaktiviert werden, also null Reaktion des Rechners. Ich dachte schon die Hardware wäre kaputt, aber zum Glück hatte ich dann die Eingebung, dass vielleicht das Update etwas damit zu tun haben könnte und stieß dann bei einer Google Suche auf diese Seite. Auf http://ftp.kontron.com konnte ich die D3400-A1x.R1.29.0.ZIP finden, die für ich für den USB Boot verwendete. Dank Deiner genauen Anleitung hat alles wunderbar funktioniert und der Rechner läuft nun wieder. Jetzt schaue ich mir noch Deine Empfehlungen an, wie man verhindern kann, dass das Problem ein neuerliches Mal auftritt. Dazu möchte ich erwähnen, dass ich, nachdem der Rechner wieder lief, ein Windows Update durchgeführt habe, was keine negativen Konsequenzen hatte.

Nochmals vielen, vielen Dank für die von Dir geteilten Infos – ich wüsste nicht, was ich ohne diese Infos gemacht hätte.

Ach ja, der Vollständigkeit halber – ich habe Windows 10 auf dem Rechner laufen, weil offiziell kein Upgrade auf Window 11 möglich ist und ich außerdem ein Programm benötige, das auf Windows 11 nicht funktioniert.

There is an official guide available that includes BIOS updates for all affected Fujitsu computers. https://docs.ts.fujitsu.com/dl.aspx?id=7429959b-83ed-42e2-8a78-bd7b58aeb7bc

From 20 june post from https://www.reddit.com/r/Fujitsu/comments/1l9i9w5/dozens_of_p556_with_corrupted_bios_after_update/

Danke fürs Posten dieses Links von Fujitsu. Mit dem darin enthaltenen D3413-A1.rom konnte ich meinen Fujitsu Esprimo Q956 mit einem D3413-A13 GS 1 Board erfolgreich wiederbeleben! Die Jumperbrücke musste auf dem Pinheader nur um einen Platz weitergerückt werden (siehe hier: https://support.ts.fujitsu.com/wbt/Deskbound_Devices/wbt-esprimo-q556-2-q957-8c000e2e-1e06-4832-89fb-4fce5912e873/page22379.html), BIOS-Batterie entnehmen, auf einen FAT32 formatierten USB-Stick das ROM-File aufspielen (ohne RUFUS usw.), dann PC nur mit Monitorkabel und USB-Stick an einem der rückseitigen USB 2.0 Anschlüsse starten und et voilà – ein bestätigendes BEEP-Muster ertönte. Danach PC ausschalten, Jumper zurück auf Normalbetrieb, alle Laufwerke eingebaut, BIOS-Batterie wieder einsetzen, PC gebootet und alles läuft.

Bei mir hats 12x B3402-B11 zerlegt

Es reicht den USB-Stick FAT32 zu formatieren und dann die passende *.rom -Datei raufkopieren.

FreeDOS wird nicht benötigt.

Natürlich nicht B3402-B11 sondern D3402-B11

Hallo zusammen,

ich habe einen älteren Laptop, Fujitsu Lifebook E744, mit der Hauptplatine Fujitsu FJNB270, BIOS-Version von 2018.

Laut HWI ist das BIOS nicht UEFI-fähig.

Ist das Teil damit nicht bedroht vom SecureBoot-dbx-Update?

Habe aber sicherheitshalber die beiden obigen Maßnahmen (Registry und Aufgabenplanung) angewendet (Danke an Gunnar!)

Ich habe im Blog-Post oben erläutert, wie man im Eventlog prüft, ob und wann SecureBoot DBX Updates appliziert wurden.

Wenn das Gerät über kein UEFI verfügt oder im CSM (Compatibility Support Module) Modus läuft, dann sind keine DBX Updates möglich und das Gerät kann somit nicht von der in diesem Blog-Post erläuterten Thematik betroffenen sein. Ein Blick ins Eventlog gibt Gewissheit.

Mithilfe dieses Blogs und dem Admin Package von der Fujitsu-Website haben wir heute auch einen Fujitsu Celsius W550 mit einem D3417-A21 Mainboard zum Laufen bekommen. Die dazugehörige ROM heißt D3417-A2.rom. Diese auf einen FAT32 formatierten USB-Stick laden, im PC die BIOS-Batterie raus, Jumper auf BIOS RECOVERY setzen, dann mit angeschlossenem USB-Stick den PC booten, warten bis das BEEP-Muster durch ist und anschließend alles zurück auf Normalbetrieb. PC lebt wieder und mein IT-Admin ist glücklich, denn der PC starb wohl nach einem Microkernel-Update für den Intel-Prozessor.

Hi,

ich habe erfolgreich bereits mehrere Geräte wiederbelebt und kann bestätigen, dass sie mit abgeschaltetem SecureBoot nicht (erneut) gebrickt werden. Bitlocker funktioniert natürlich trotzdem (muss entweder vorher pausiert oder mit Wiederherstellungsschlüssel reaktiviert werden). Es dürfen übrigens alle / mehrere .roms auf dem Stick liegen, das Gerät sucht sich automatisch das passende heraus. Warte nun auf die angekündigten Bios-Updates.

Dank an Gunnar für die frühe und bislang detaillierteste Berichterstattung.

Besten Dank, Kollege!

Dein Artikel ist in meinem Blog verlinkt. Hatte das vor einigen Wochen schon bei Günter Born gelesen, aber gestern schlug der erste Kunde mit dem Problem auf!

habe vergessen: (fehlt in Deiner Liste)

betroffener PC = Wortmann Terra TERRA PC-BUSINESS 5060 mit Fujitsu Mainboard D3400-B1

Hier sind die Roms für die Terra PCs:

D3400-B1x

https://ftpextern.wortmann.de/dokumentenmanagement/PC_MB_FUJITSU_D3400-B1/D3400-B1x.R1.30.0_82395292-4199-4A59-A9BF-08AE190F1BA8.ZIP

D3401-B1x

https://ftpextern.wortmann.de/dokumentenmanagement/PC_MB_FUJITSU_D3401-B1/D3401-B1x.R1.30.0_56A594A8-4A5D-4D86-B3F9-6337167467E7.ZIP

D3402-B1x

https://ftpextern.wortmann.de/dokumentenmanagement/PC_MB_FUJITSU_D3402-B1/D3402-B1x.R1.30.0_D25E7122-1453-40F9-8E10-EC45ADD01E06.ZIP

Bios Updates für die W550 sind verfügbar, ich teste:

27-Jun-2025

BIOS – Change V5.0.0.11 R1.34.0 for D3417-A2x

====================================================

Fix: System did not Boot after Windows Update (June2025)

====================================================

Erneute Installation des kumulativen Updates brickt das Gerät nicht erneut (bei eingeschaltetem SecureBoot).

Schade, dass die anderen Geräte nicht mehr gefixt werden.

Fujitsu Esprimo P956/E90+ is also affected.

Yes, as already listen in my Blog-Post: „Fujitsu Esprimo P956 Series, Fujitsu D3402 Mainboard“

Lieber Herr Haslinger,

vielen Dank für Ihren Artikel und für den Tipp. Laut Ihrer Anleitung hat es bei uns erfolgreich geklappt, den Fujitsu-PC zu reparieren. Hoffentlich wird das Problem bei Fujitsu auch anerkannt und bald behoben.

Viele Grüße

Natalia

Es geht um Mainboard D3402-A11. Die Dateien wurden von der Fujitsu-Support-Seite heruntergeladen. Vielen Dank nochmals!

Hallo,

unser Esprimo X956T hat nur USB 3.0 Anschlüsse? Funktioniert die Methode trotzdem?

Danke und Gruß

mit dem seitlichen USB 3.0 hat es funktioniert. Bei diesem Modell muß auch nur die seitliche Recovery-Taste gedrückt werden. Ein Aufschrauben ist nicht notwendig. Danke für die Anleitung!

Wenn ich versuche, das oben am 01.07. verlinkte Archiv https://sp.ts.fujitsu.com/dmsp/Publications/public/ServiceFacts_Desktop_UEFI_Recovery_after_Windows_Update_EN_DE.zip herunterzuladen, erhalte ich leider nur folgendeFehlermeldung:

Access Denied

You don’t have permission to access „http://sp.ts.fujitsu.com/dmsp/Publications/public/ServiceFacts_Desktop_UEFI_Recovery_after_Windows_Update_EN_DE.zip“ on this server.

Reference #18.4c2c1402.1754218034.3c17af57

https://errors.edgesuite.net/18.4c2c1402.1754218034.3c17af57

Gibt es vielleicht eine neue URL?

Das scheint mir ein allgemeines Problem des Servers sp.ts.fujitsu.com zu sein, auch alle anderen Downloads (Google: site:sp.ts.fujitsu.com) werden mit dieser Access Denied Fehlermeldung quittiert. Vielleicht behebt man bei Fujitsu das Problem ja zum Wochenstart wieder, jetzt am Wochenende ist damit wohl eher nicht mehr zu rechnen.

Der Fujitsu-Server funktioniert heute wieder, das ZIP-File kann wieder heruntergeladen werden.

Richtig, https://sp.ts.fujitsu.com/dmsp/Publications/public/ServiceFacts_Desktop_UEFI_Recovery_after_Windows_Update_EN_DE.zip

Access Denied

You don’t have permission to access „http://sp.ts.fujitsu.com/dmsp/Publications/public/ServiceFacts_Desktop_UEFI_Recovery_after_Windows_Update_EN_DE.zip“ on this server.

Ich habe D3417-A2x – Admin-Paket – Komprimierte Flash-Dateien gefunden und D3417-A2.ROM im Wiederherstellungsmodus (Jumpermodus) geflasht

Finden Sie das BIOS für Ihr Fujitsu-Mainboard und die Jumper-Position

das war genug, um meinen CELSIUS W550n zu reparieren

Falls dies nicht funktioniert, geben Sie bitte das PC-Modell und insbesondere die CPU-Platine an.

Der Fujitsu-Server funktioniert heute wieder, das ZIP-File kann wieder heruntergeladen werden.

Installation von ubuntu 20.4.1 auf Esprimo D556/E85+ mit Mainboard D3430 ergab ebenfalls den Brick-Status.

Dank dieser tollen Anleitung konnte ich das BIOS wieder reaktivieren.

Die Jumper findet man unter dem Laufwerksschacht.

Jumper in Recovery-Mode.

Boot-/Recovery-Stick in schwarze USB-Buchse (bei mir funktionierte auch Front)

Einschalten und abwarten – Recovery startet von alleine -, bis die Fertigmeldung auf dem Monitor erscheint.

Ausschalten, Jumper wieder auf Standard-Position, USB-Stick entfernen, einschalten und abwarten (zwischendrin passiert augenscheinlich ein weiterer Reboot), voila.

Herzlichen Dank für diesen wunderbaren Artikel. Nach zwei Stunden Verzweiflung und Suche im Internet nebst Aus- und Umbau des betroffenen Rechners bin ich auf der Suche nach den BIOS Jumper auf diesen Artikel gestoßen. 15 Minuten später lief der Rechner wieder.

Hallo,ich finde für den esprimo 720, D3224-A1x kein rom.

auch auf allen benannten möglichkeiten hier nicht.was kann ich tun?

Hallo,

leider ist mein pc Esprimo C720 auch betroffen.

ich finde aber leider nirgends dieses rom dafür.

D3224-A1x-GS1

kann da vielleicht jemand helfen?

danke