Mit dem Creators Update von Windows 10 (Release 1703) ist erstmals die lange ersehnte Möglichkeit verfügbar, Bitlocker gegen DMA-Angriffe abzusichern. Die zugrunde liegende Problematik hat Sami Laiho in seinem Blog ausführlichst beschrieben. Das Feature wurde seit geraumer Zeit (also auch in den vorherigen Releases 1511 und 1607) von Microsoft als „umgesetzt“ beworben, tatsächlich konnte man es jedoch nur mittels Mobile-Device-Management-Lösungen (MDM) wie z.B. Intune aktivieren – somit war es de-fakto nicht nutzbar.

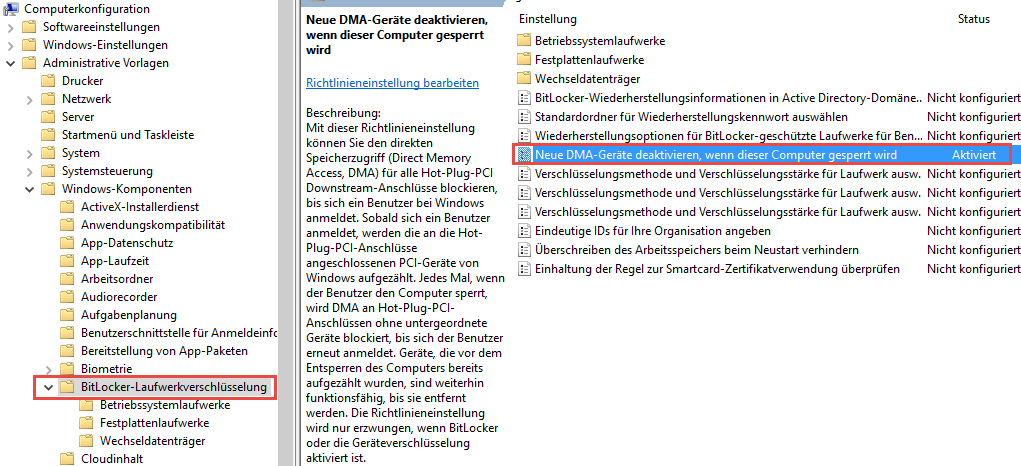

Die gesuchte Policy nennt sich Disable new DMA devices when this computer is locked oder zu deutsch Neue DMA-Geräte deaktivieren, wenn dieser Computer gesperrt wird, und findet sich ab dem Windows 10 Creators Update (Release 1703) unter den Gruppenrichtlinien bei den Windows-Komponenten -> Bitlocker-Laufwerksverschlüsselung:

Mit dieser Richtlinieneinstellung können Sie den direkten Speicherzugriff (Direct Memory Access, DMA) für alle Hot-Plug-PCI Downstream-Anschlüsse blockieren, bis sich ein Benutzer bei Windows anmeldet. Sobald sich ein Benutzer anmeldet, werden die an die Hot-Plug-PCI-Anschlüsse angeschlossenen PCI-Geräte von Windows aufgezählt. Jedes Mal, wenn der Benutzer den Computer sperrt, wird DMA an Hot-Plug-PCI-Anschlüssen ohne untergeordnete Geräte blockiert, bis sich der Benutzer erneut anmeldet. Geräte, die vor dem Entsperren des Computers bereits aufgezählt wurden, sind weiterhin funktionsfähig, bis sie entfernt werden. Die Richtlinieneinstellung wird nur erzwungen, wenn BitLocker oder die Geräteverschlüsselung aktiviert ist.

Der korrespondierende Registry-Key lautet:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\PnP\Pci DisableExternalDMAUnderLock REG_DWORD 0x1

Nachtrag: Microsoft hat etwas spät aber nun doch auch einen Artikel hierzu publiziert, siehe:

https://blogs.technet.microsoft.com/motiba/2017/05/24/locking-up-your-bitlocker/