Für eine kleine Arbeitsgruppe stellt sich häufig die Frage, wie man am einfachsten verschlüsselt per E-Mail kommunizieren kann. Die Nutzung von S/MIME liegt auf der Hand, zumal es von den gängigen Mailprogrammen wie Thunderbird oder Outlook ohne zusätzliche Plug-Ins installieren zu müssen unterstützt wird.

Hinderlich ist hingegen das Besorgen von geeigneten E-Mail – S/MIME – Zertifikaten, das Zertifikatsmanagement der kostenpflichtigen CAs, die kurze Laufzeit der kostenfreien CAs etc…

Was spricht eigentlich dagegen, sich für ein Team selbst eine Certificate-Authority (CA) zu erstellen und daraus langlebige S/MIME-Zertifikate für alle Team-Mitglieder auszustellen? Eigentlich nichts – im Detail dann aber doch wieder die Fummelei, welche Zertifikatsattribute exakt benötigt werden, die Stolpersteine die man hierbei vor allem mit Thunderbird erlebt und der Wunsch, gerne eine „klickfertige“ Lösung zu haben bei der man nicht erst Shellscripts schreiben oder OpenSSL auf der Kommandozeile bändigen muss.

So habe ich eine aktuelle Win64-Version von OpenSSL als portable Binary als Ausgangsbasis mit ein paar einfach lesbaren Batch-Scripts versehen, und eine „OpenSSL basierte CA“ für die „Ausstellung von S/MIME Zertifikaten“ erstellt. Die eigene CA und das eigene S/MIME-Zertifikat ist somit nur mehr zwei Mausklicks entfernt, ein Doppeklick um die CA zu erstellen, und ein weiterer um das erste S/MIME Zertifikat daraus zu generieren. Sämtliche Namen, Adresse, Gültigkeitszeiträume sind frei wählbar und mit brauchbaren Defaults vorkonfiguriert, sodass eigentlich außer dem eigenen Namen und der E-Mail-Adresse keinerlei Konfigurationsänderungen nötig sind.

Download der SMIME-OpenSSL-CA

Den Download inklusive einer hübsch bebilderten Anleitung gibt es in meinem GitHub-Repository:

https://github.com/gunnarhaslinger/SMIME-OpenSSL-CA

- Die aktuelle Version vom 17.07.2020 als Komplett-Paket (ZIP-Datei)

- Eine reichhaltige illustrierte Dokumentation in deutscher Sprache

Gelöste Stolpersteine (Firefox)

- Die Seriennummer des Stammzertifikates (CA-Zertifikats) muss für Thunderbird offenbar unique sein, der Versuch das Stammzertifikat immer mit fixer Seriennummer „

-set_serial 0x01“ zu erzeugen führt zum kuriosen Effekt, dass der allererste Import eines solchen CA-Zertifikats klappt aber das Importieren weiterer S/MIME-Zertifikate aus einer anderen CA mit gleicher Seriennummer dann aber mit einer generischen Fehlermeldung „Die PKCS#12-Operation ist aus unbekannten Gründen fehlgeschlagen“ blockiert wird. Abhilfe war hier, das CA-Zertifikat (Stammzertifikat) mit einer Random-Seriennummer zu generieren. - Das Kennwort des PKCS#12 (.p12) Containers darf für Thunderbird nicht leer sein, daher jedenfalls ein Kennwort verwenden, selbst wenn keines benötigt wird.

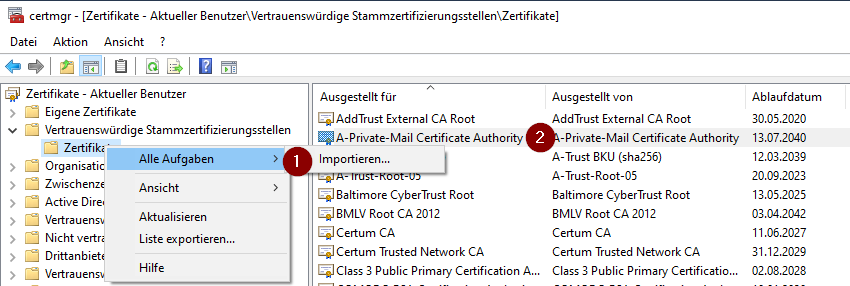

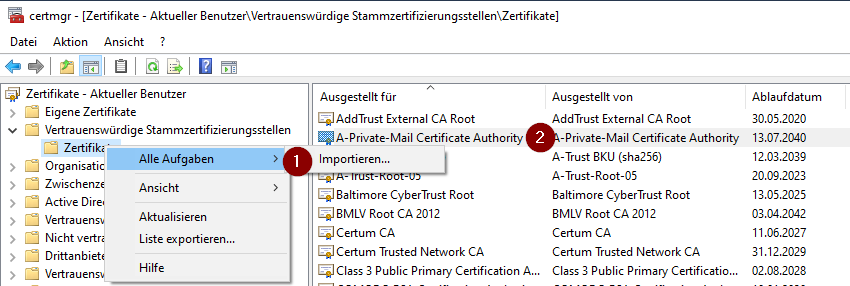

- Auch wenn das Stammzertifikat bereits beim Import der p12-Datei mitimportiert wird, muss dieses dennoch für den Zweck des Mailings noch getrustet werden, siehe Kapitel „Vertrauenseinstellungen für das Stammzertifikat festlegen“ in meiner mitgelieferten Dokumentation.

Alternativen – kostenfreie S/MIME Zertifikate öffentlicher CAs

Folgende kostenfreie Alternativen sind mit (Stand 07/2020) bekannt:

- Actalis

https://www.actalis.it/products/certificates-for-secure-electronic-mail.aspx - WiseID (Basic Account)

https://wiseid.com/pricing/

Hallo Gunnar Haslinger!

Vielen lieben Dank dafür, dass du deine Zeit dafür aufgebracht hast, dein Wissen, ein Zertifikat für Outlook erstellen zu können, zur Verfügung zu stellen.

Hat alles auf Anhieb perfekt geklappt.

Liebe Grüße

Thomas Wafek

Hallo Thomas,

Danke für das positive Feedback!

Beste Grüße,

Gunnar